iOS es uno de los grandes éxitos de Apple. Pero no todo el camino fue rodado para la multinacional con sede en Cupertino, que se tuvo que enfrentar a situaciones decisivas de las que dependería su futuro. Son esos momentos en los que "las locuras de hoy se convierten en las grandes historias del mañana".

A continuación, te contamos la historia de iOS haciendo un repaso de los días que fueron críticos para el desarrollo de este sistema operativo llamado a convertirse en el corazón del iPhone, uno de los smartphones más deseados del mundo.

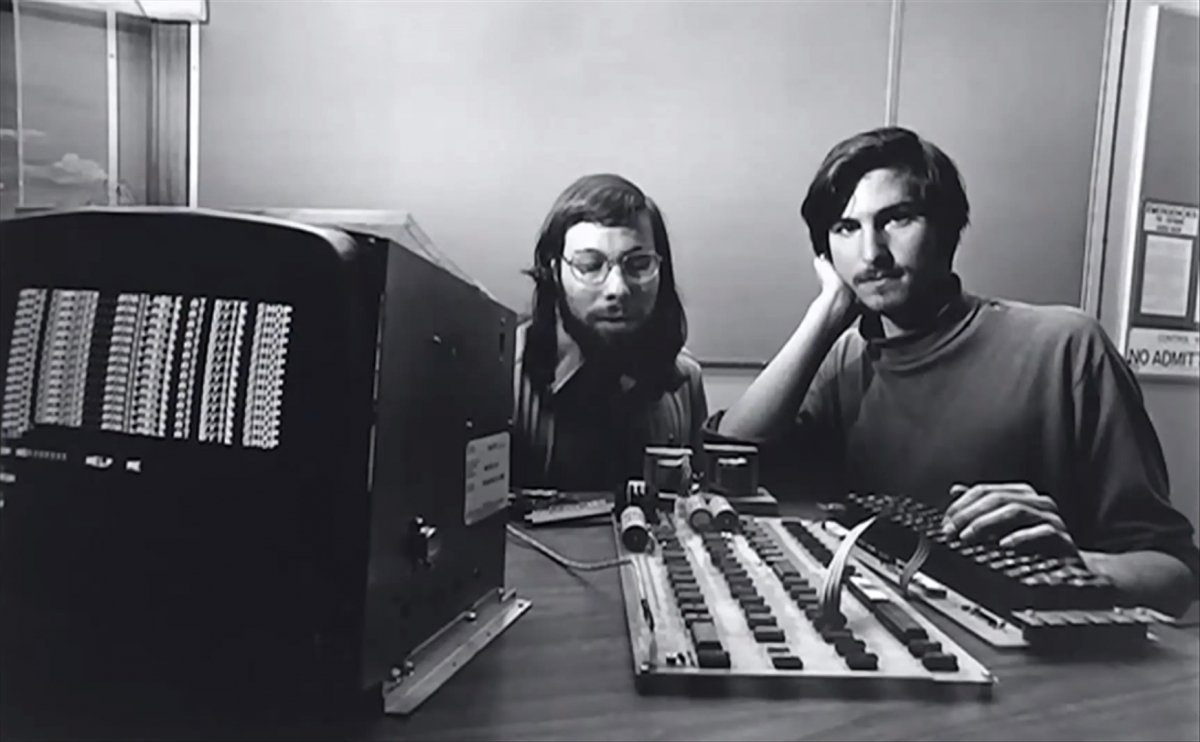

Steve Wozniak y Steve Jobs en los inicios de Apple / Imagen de Steve Wozniak y Steve Jobs en los inicios de Apple, con la que Jobs finalizó la Keynote Macworld 2007

Steve Wozniak y Steve Jobs en los inicios de Apple / Imagen de Steve Wozniak y Steve Jobs en los inicios de Apple, con la que Jobs finalizó la Keynote Macworld 2007

El proyecto Purple, los inicios de la creación del iPhone

En alguna ocasión, Steve Jobs ha afirmado que en el desarrollo del iPhone se invirtió cerca de dos años y medio. Sin embargo, el proceso que lo condujo al éxito ocupó a Apple algunos años más.

Sabías que... El nombre del iPhone fue reservado en 1999, momento en el que la compañía registró el dominio iphone.org.

En 2002, con la ambición de crear una nueva generación de dispositivos móviles que marcaran un antes y un después en el mundo de la tecnología, Steve Jobs puso en marcha Purple 1. Sin embargo, el proyecto fracasaría ese mismo año.

All Things D1, Steve Jobs juega al despiste

En 2003, los intereses de Apple estaban centrados en el desarrollo del iPod y el reciente lanzamiento de iTunes Music Store, como se ponía de relieve en la primera conferencia All Things Digital del 28 de mayo.

En esa entrevista conducida por Walt Mossberg que se iniciaba con la música de Revolution de los Beatles, Steve Jobs también hacía afirmaciones sobre otros temas: "No hay planes para hacer un tablet", "No estamos interesados en el negocio de los móviles"... Años después sería criticado por ello. En concreto, así se pronunciaba al respecto de las PDAs y los móviles:

Tenemos mucha presión encima para hacer una PDA. Hemos pensado mucho sobre este tema y lo que creemos es que: de la gente que usa una PDA, el 90% únicamente quiere obtener información y sólo un 10% quiere algo más [escribir]... Creemos que los teléfonos móviles van a hacer bien eso… No pensamos que nos vaya a ir bien en el negocio de la telefonía móvil. Así que, en cambio, lo que hemos hecho es desarrollar el software -que pensamos que es uno de los mejores del mundo- para realizar la sincronización de la información entre tu ordenador personal y tu móvil.

Jobs no mentía: no tenía interés en hacer un teléfono móvil cualquiera. Su deseo era diseñar un dispositivo único, capaz de integrar todas las características de los móviles junto con las de las PDAs y sus propios iPod. Por supuesto, todo ello con capacidad multitáctil.

Sabías que... La primera intención de Steve Jobs fue desarrollar una tableta, pero cambió de opinión y decidió emprender la creación del iPhone.

¡La revolución estaba en marcha! En 2004 Apple presentaba una patente para un dispositivo táctil de tipo tablet, y en 2005 Steve Jobs retomaba el proyecto Purple, que resurgía como Purple 2.

Años más tarde, en la conferencia All Things Digital de 2010, Steve Jobs desvelaría el motivo por el cual el teléfono de Apple había hecho su aparición antes que la tableta:

Te contaré un secreto. Todo comenzó con la tableta. Imaginé la idea de poder disponer de una pantalla cristal multitáctil, en la que pudiera escribir con los dedos. Le hablé a nuestra gente de este tema y seis meses después regresaron con esta pantalla increíble. Entonces, se la ofrecí a uno de nuestros brillantes chicos encargados de la interfaz de usuario. Él me mostró la función de desplazamiento inercial [rubber band] y algunas otras cosas, y pensé: 'Dios mío, podemos construir un teléfono con esto'. Así que dejamos la tableta a un lado y nos pusimos a trabajar en el iPhone.

Sabías que... Steve Jobs estaba especialmente orgulloso de la función de desplazamiento inercial y fue lo que le llevó a dejar de lado el iPad y crear el iPhone en su lugar.

El primer iPhone. ¡El sistema operativo móvil de Apple ya se puede tocar!

El iPhone original / El iPhone original

El iPhone original / El iPhone original

El 9 de enero de 2007 se produjo un momento histórico en el mundo de la tecnología: Steve Jobs hizo el anuncio del primer iPhone en la convención Macworld celebrada en el Moscone Center, el centro de convenciones más grande de San Francisco.

Sabías que... Aunque el evento Macworld Expo se viene celebrando desde 1985, se hizo popular a partir de 1997 gracias a las keynotes de Steve Jobs, llamadas a veces como Stevenotes.

10 años antes, el 7 de enero de 1997, Steve Jobs había hecho su primera aparición en el escenario de Macworld coincidiendo con su regreso a Apple y la celebración del 20 aniversario de los Macintosh. En esa ocasión, Gil Amelio (el CEO de Apple por aquel entonces) arruinó el discurso de Jobs, tras estar divagando durante más de 3 horas.

Todo sería distinto en 2007, momento en que tuvo lugar una de las mejores keynotes de la historia de Apple, en la que el genio visionario de Jobs hizo su presentación magistral del iPhone.

Sabías que... iOS, el sistema operativo móvil de Apple presente en el iPhone, iPad y iPod Touch, originalmente fue desarrollado para el iPhone y simplemente se conocía como OS X.

Durante 10 minutos, y antes de comenzar con las demostraciones, hizo un resumen acerca del diseño, la interfaz y el sistema operativo del iPhone que no venía equipado todavía con iOS sino que corría un OS X, en referencia al sistema empleado por los ordenadores personales Mac OS X.

El sistema operativo continuaría sin nombre hasta marzo de 2008 cuando fue lanzada la primera beta del iPhone SDK. A partir de ese momento empezó a conocerse como iPhone OS.

"Hello" fue el primer anuncio para iPhone. En la cadena ABC, durante la 79ª edición de los premios Óscar que tuvo lugar el 25 de febrero del 2007, se mostró el primer anuncio para iPhone. En él aparecían clips de varias películas y programas de televisión famosos en los que los personajes decían "hello" (hola) a través del teléfono. Finalmente, se mostraba el iPhone con el título "Hello".

El 29 de junio de ese mismo año se produjo el lanzamiento oficial del iPhone en Estados Unidos y algunos países de Europa. Seguidamente, en septiembre, Apple presentó el iPod touch que sin la capacidad para hacer llamadas heredaba las funciones del iPhone como el soporte táctil y la conexión Wi-Fi.

Cronología de las principales versiones de iOS

"Un producto mágico y revolucionario", así es como Steve Jobs definía el iPhone en la conferencia Macworld de 2007. De hecho, afirmaba que estaba 5 años por delante de cualquier otro teléfono móvil. Para llegar a ese nivel de perfección, Apple había conseguido desarrollar "el sistema operativo móvil más avanzado del mundo".

A continuación, desgranamos versión a versión, cuáles fueron los cambios más significativos que se fueron introduciendo y las anécdotas que los acompañaron.

OS X - iPhone OS 1.0, se lanza el iPhone "original"

Fecha de lanzamiento: 29 de junio de 2007.

Dispositivos compatibles: iPhone 2G, iPod Touch de 1ª generación.

Características:

- Control táctil mediante gestos.

- Inclusión del efecto "rubber band".

- Versión móvil del navegador Safari.

- Google Maps.

- Sincronización con iTunes.

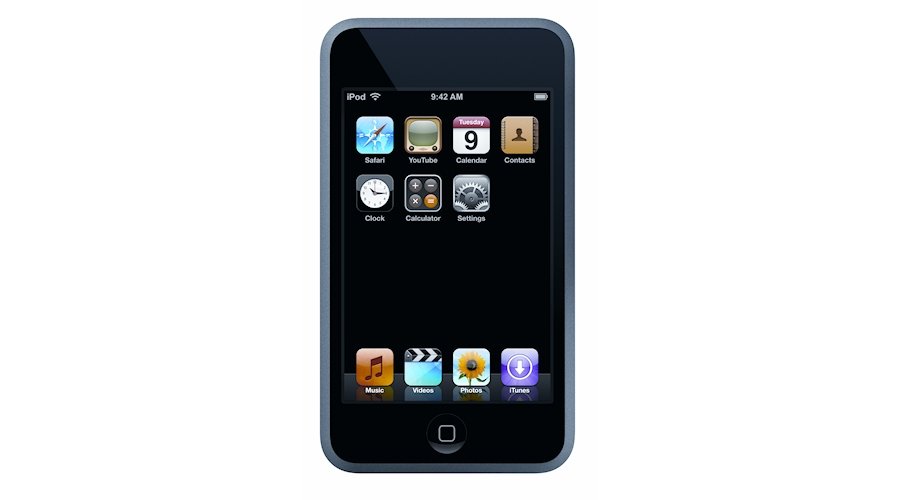

Primer iPod touch, muy similar al iPhone original / Primer iPod touch, muy similar al iPhone original, lanzado en septiembre de 2007

Primer iPod touch, muy similar al iPhone original / Primer iPod touch, muy similar al iPhone original, lanzado en septiembre de 2007

Cuando el iPhone apareció en el mercado, su sistema operativo no tenía un nombre específico y simplemente se decía que corría OS X. Más tarde empezó a conocerse como iPhone OS 1.0. Este sistema sólo fue compatible con el iPhone 2G original y con iPod touch.

A pesar de que las características del primer iPhone eran algo limitadas (no soportaba 3G, no tenía tienda de aplicaciones, no se podía copiar ni pegar, ni mover los iconos en la pantalla de inicio, ni enviar adjuntos en los correos...), desde su lanzamiento hasta junio de 2008 Apple vendió más de 6 millones de unidades.

Sabías que... El efecto "rubber band" (el desplazamiento inercial) fue introducido por primera vez en el iPhone original.

Uno de los secretos de Apple para conducir su dispositivo móvil al éxito fue el empleo de pantallas táctiles capacitivas. Mientras el resto de competidores empleaba todavía pantallas resistivas, Apple implementó pantallas capacitivas multitáctiles gracias a las cuales la experiencia del usuario era mucho más agradable. Se podía hacer zoom "pellizcando" y desplazarse con suavidad en las aplicaciones. Estas características fueron aprovechadas especialmente por el navegador Safari, la aplicación de camera roll o la app de mapas Google Maps.

Por otra parte, el iPhone heredaba las funcionalidades del iPod a la hora de reproducir música, lo cual le proporcionaba una ventaja frente al resto de competidores. Más tarde se crearía todo un ecosistema que abarcaría música, películas, libros, televisión y aplicaciones.

En resumen, iPhone OS 1.0 brillaba por su rapidez y su excelente experiencia de uso. Las siguientes revisiones 1.0.1 y 1.0.2, lanzadas en agosto de ese mismo año, hacían la corrección de diversos errores y mejoraban la recepción Wi-Fi.

iPhone OS 1.1.1

Fecha de lanzamiento: 27 de septiembre de 2007.

Dispositivos compatibles: iPhone 2G y iPod touch de 1ª generación.

Novedades:

- Presentación de iTunes Wi-Fi Music Store.

- Nuevo icono para la calculadora.

En la revisión 1.1.1, destacaba la posibilidad de escuchar muestras, comprar y descargar canciones de iTunes Music Store en el iPod touch/iPhone a través de redes inalámbricas. El 13 de noviembre se ofrecería una nueva actualización, la 1.1.2, con más correcciones de errores y soporte de teclado internacional.

iPhone OS 1.1.3

Fecha de lanzamiento: 15 de enero de 2008.

Dispositivos compatibles: iPhone 2G y iPod touch de 1ª generación.

Novedades:

- Reconocimiento de la ubicación.

- Pantalla de inicio personalizable, con una mejor localización de los iconos de las apps (Web Clips).

- Soporte para iTunes iMovie Rentals.

Antes de pasar a la siguiente edición de sistema, Apple lanzaría una revisión más el 26 de febrero de 2008: la 1.1.4, con más corrección de errores.

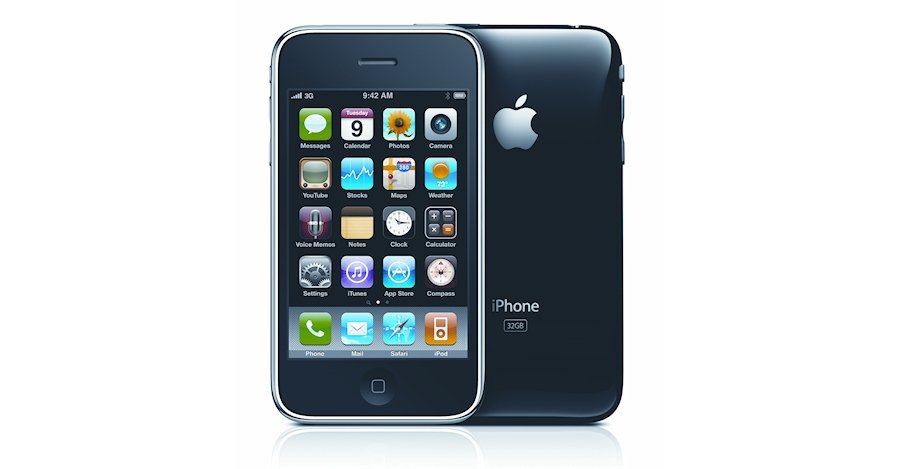

iPhone OS 2.0, nace la App Store

Fecha de lanzamiento: 22 de julio de 2008.

Dispositivos compatibles: iPhone 2G, iPhone 3G y iPod touch de 1ª generación.

Novedades:

- Soporte para iPhone 3G.

- Lanzamiento de la App Store.

- Compatibilidad con aplicaciones nativas de terceros.

- Soporte para Microsoft Exchange.

- MobileMe.

El sistema operativo 2.0 venía preinstalado de fábrica en el iPhone 3G. Los dispositivos que corrían la versión 1.x podían actualizarse a esta versión.

El aspecto más reseñable de iPhone OS 2.0 es que se trataba de la primera versión del sistema que incluía la App Store y que, además, permitía descargar aplicaciones de terceros. Recordemos que desde marzo de 2008 los desarrolladores contaban con un SDK para crear sus propias apps para iPhone. Cuando un usuario necesitaba hacer algo en su smartphone, existía una app en la tienda de Apple que podía descargar.

A partir del 26 de enero de 2009, Apple empezó a usar un eslogan que condensaba la esencia de esta versión del sistema (y de las que le seguirían): "There's an app for that", traducido como "Hay una aplicación que hace eso".

En este vídeo promocional del iPhone 3G, Apple iba mostrando diferentes acciones que los usuarios querrían realizar como ver las condiciones de la nieve, comprobar las calorías que contiene su almuerzo, consultar dónde está aparcado el coche… La respuesta a todas ellas era la misma: "There's an app for that".

Sabías que... En diciembre de 2009, antes del primer uso del eslogan "There's an app for that", Apple presentó una solicitud de marca para este lema cuya patente fue concedida en octubre de 2010.

La App Store superó en octubre de 2013 el millón de aplicaciones en la tienda estadounidense y los 60.000 millones de descargas. Sin embargo, este crecimiento no se inició sin cierta polémica. Allá en 2008, Apple comenzó a sentar las bases de su política de aplicaciones: el usuario sólo podría instalar apps desde la tienda oficial y estas aplicaciones deberían pasar los estrictos controles y filtros de Apple. Por otra parte, los precios de las aplicaciones móviles comenzarían a ser más moderados.

En cuanto a las funcionalidades del sistema, por una parte se añadía el soporte para el correo electrónico empresarial Microsoft Exchange, como ya existía en otras plataformas. También se anunciaba el servicio de almacenamiento en la nube MobileMe que reemplazaba a .Mac. Este servicio que integraba correo electrónico, calendario y sincronización de contactos no cuajó en sus inicios debido a su excesivo precio y a su funcionamiento poco fiable.

En general, podemos decir que iPhone OS 2.0 fue una versión en la que se hicieron muchas mejoras pero a la que faltó estabilidad. Esta situación se trató de corregir con las siguientes revisiones del sistema (2.0.1 y 2.0.2 lanzadas en agosto de 2008) y finalmente se consiguió en gran medida con la versión 2.1.

iPod touch de segunda generación / El iPod touch de segunda generación era compatible con iPhone OS 2.1

iPod touch de segunda generación / El iPod touch de segunda generación era compatible con iPhone OS 2.1

iPhone OS 2.1

Fecha de lanzamiento: 12 de septiembre de 2008.

Dispositivos compatibles: iPhone 2G, iPhone 3G y iPod touch de 1ª y 2ª generación.

Novedades:

- Creación de listas de reproducción Genius.

- Disminución de los fallos de configuración en las llamadas.

- Optimización de la duración de la batería.

- Reducción drástica del tiempo empleado para hacer backups en iTunes.

- Mayor fiabilidad del correo electrónico.

- Aumento de la velocidad en la instalación de aplicaciones de terceros.

- Y otras mejoras de estabilidad y rendimiento.

iPhone OS 2.2

Fecha de lanzamiento: 21 de noviembre de 2008.

Dispositivos compatibles: iPhone 2G, iPhone 3G y iPod touch de 1ª y 2ª generación.

Novedades:

- Inclusión de Google Street View a Google Maps.

- Posibilidad de compartir la ubicación mediante correo electrónico.

- Mejoras en la estabilidad de Safari.

Antes de que se lanzara la siguiente edición 3.0, hubo una revisión más del sistema lanzada el 27 de enero de 2009. Se trataba de la versión 2.2.1 que corregía errores y mejoraba la estabilidad.

iPhone OS 3.0, se introduce Spotlight

iPhone 3GS con iOS3 / iOS 3.0 venía preinstalado de fábrica en el iPhone 3GS

iPhone 3GS con iOS3 / iOS 3.0 venía preinstalado de fábrica en el iPhone 3GS

Fecha de lanzamiento: 17 de junio de 2009.

Dispositivos compatibles: iPhone 2G, iPhone 3G, iPhone 3GS, iPod Touch de 1ª y 2ª generación.

Novedades:

- Búsqueda mediante Spotlight.

- Nuevas APIs de desarrollo.

- Funciones para cortar, copiar y pegar.

- Control por voz.

- Soporte para MMS.

- Notificaciones Push.

- Tethering mediante USB y Bluetooth.

- Vista apaisada del teclado.

- Función Find My iPhone.

- Grabación de vídeo y enfoque automático en la app de cámara.

- Posibilidad de realizar compras directas en iTunes.

- Control parental.

- Compras integradas en las aplicaciones.

- Soporte HTML5 en Safari.

iPhone OS 3.0 estuvo disponible con el iPhone 3GS, y los dispositivos que ejecutaban iPhone OS 2.x podían actualizarse a este firmware. No se trató de una versión del sistema con grandes novedades, sin embargo, tuvo una gran cantidad de pequeñas mejoras que perfeccionaron la experiencia del usuario.

Esta actualización añadía funciones muy esperadas por los usuarios como la opción de copiar-pegar, las notificaciones Push y el soporte para MMS. Aunque si hay que destacar alguna funcionalidad sería la optimización de la búsqueda a través de Spotlight. También hizo su aparición el control mediante voz, todavía poco desarrollado, que permitía la marcación y la identificación de música a través de comandos de voz.

El siguiente vídeo es un tour guiado que explica las nuevas funciones incluidas en el iPhone 3GS:

iPhone OS 3.1

Fecha de lanzamiento: 9 de septiembre de 2009.

Dispositivos compatibles: iPhone 2G, iPhone 3G, iPhone 3GS y iPod touch de 1ª, 2ª y 3ª generación.

Novedades:

- Genius App Store.

- Nuevos timbres.

En esta versión del sistema operativo se introduce Genius App Store, que de forma similar a Genius para música, es capaz de ofrecer recomendaciones de aplicaciones en función de los gustos del usuario. Le siguieron las revisiones 3.1.2 en octubre de 2009 y 3.1.3 en enero de 2010 en las que se realizaron correcciones de errores y seguridad.

iPod touch de tercera generación / La versión de iPhone OS 3.1 era compatible con iPod touch de tercera generación

iPod touch de tercera generación / La versión de iPhone OS 3.1 era compatible con iPod touch de tercera generación

iPhone OS 3.2, debuta el iPad

Fecha de lanzamiento: 3 de abril de 2010.

Dispositivos compatibles: primer iPad.

Novedades:

- Soporte para la resolución del iPad.

- Nueva vista de aplicaciones para iPad.

- Localización basada en los datos de Apple.

- Soporte para teclado Bluetooth.

- Inclusión de iBooks.

Tras varios meses de rumores y especulaciones, el miércoles 27 de enero de 2010 Apple presenta en San Francisco el que Steve Jobs menciona como "un producto verdaderamente mágico y revolucionario". Hablaba del iPad, con el que los usuarios podrían navegar por la web, leer y enviar emails, disfrutar de fotos, ver vídeos, oír música, disfrutar de juegos, leer e-books y mucho más.

El iPad destacó por su pantalla Multi-Touch de alta resolución, muy sensible, de 9.7 pulgadas y con retroiluminación LED. También por su diseño con tan solo un grosor de 13.4 mm y un peso de un poco más de medio kilo.

iPhone OS 3.2 sería la primera versión del sistema adaptada para iPad. Apple realizó algunos cambios diseñados exclusivamente para esa pantalla más grande que la del iPhone como la adición de una barra lateral izquierda para acceder más cómodamente a ciertas funciones. Muchas de las aplicaciones fundamentales del sistema también se rediseñaron para adaptarse a la nueva resolución.

En general, podemos decir que no hubo grandes modificaciones en iPhone OS 3.2: se trataba de una adaptación del sistema para un "iPhone grande". Aún así, el iPad conquistó a los usuarios en gran parte por su manejo que ya resultaba familiar.

iOS 4, llega FaceTime

El iPhone 4 estrenaba el recién denominado iOS / El iPhone 4 estrenaba el recién denominado iOS, hasta el momento conocido como iPhone OS

El iPhone 4 estrenaba el recién denominado iOS / El iPhone 4 estrenaba el recién denominado iOS, hasta el momento conocido como iPhone OS

Fecha de lanzamiento: 21 de junio de 2010.

Dispositivos compatibles: iPhone 3G, iPhone 3GS, iPhone 4, iPod Touch de 2ª y 3ª generación.

Novedades:

- Disponibilidad del servicio de videochat FaceTime.

- Carpetas para organizar aplicaciones.

- Multitarea: algunos servicios podían ejecutarse en segundo plano.

- Bandeja de entrada de correo unificada.

- Soporte Retina Display.

- Posibilidad de realizar búsquedas en Internet mediante Spotlight.

- Soporte para múltiples cuentas de Microsoft Exchange.

- Posibilidad de reproducir música en segundo plano.

- Primera actualización gratuita para el iPod Touch.

- Soporte para iAd.

El 7 de junio de 2010, iPhone OS (sistema que ya se ejecuta en los iPhone, iPod touch y iPad) pasa a tener un nombre más coherente y se denomina como iOS, que es el identificativo que ha perdurado hasta nuestros días.

Sabías que… El iPhone 4 fue el primer iPhone con iOS, denominado como tal.

iOS 4 estuvo disponible al público para iPhone y iPod touch el 21 de junio de 2010 (en EEUU) y se trató de la primera versión del sistema que dejó de dar soporte a los dispositivos más antiguos. En este caso, se abandonaba la primera generación de iPhone y iPod Touch. También fue la primera versión que dejó de cobrar las actualizaciones del iPod Touch. Estuvo disponible para el iPad a finales del otoño.

En su momento, iOS 4 fue considerada como la versión del sistema operativo móvil de Apple más revolucionaria. Incluyó numerosas funciones que los usuarios venían solicitando desde hacía tiempo como la multitarea, la organización de las aplicaciones en carpetas, el soporte para múltiples cuentas de Exchange o la nueva bandeja de correo electrónico unificada. Todo esto mejoraba la productividad.

Por otra parte, el soporte para Retina Display (junto con procesadores más rápidos en los dispositivos) dio la posibilidad a los desarrolladores de crear mejores apps. Aplicaciones que ahora podían incluir publicidad gracias al soporte de iAd, una nueva característica del SDK de iOS 4.

Pero, sin duda, uno de los éxitos de iOS 4 fue FaceTime. Si bien no era la primera aplicación de chat mediante vídeo, era una de las más intuitivas y que mejor funcionaban.

Sabías que... Los cambios estructurales del iPhone 4 dieron lugar a lo que se conoció como Antennagate, es decir, el problema de recepción de la antena GSM.

El diseño del iPhone 4 nada tenía que ver con los anteriores modelos. Se abandonaba la carcasa de plástico y se añadía un elegante marco metálico que desataría una gran controversia. En julio de 2010, todo el mundo hablaba del Antennagate: los usuarios se quejaban de que la intensidad de la señal se debilitaba cuando sostenían el teléfono por el borde inferior izquierdo. Esto era porque el marco también servía como antena.

Pero Apple supo cómo salir airoso de esta polémica lanzando una campaña, limitada del 23 de julio al 30 de septiembre de 2010, de envío gratuito de fundas para iPhone 4 (o devolución del dinero de la misma si ya la habías adquirido). El uso de esta funda impedía que los dedos del usuario pusieran en contacto la antena GSM con la parte metálica del chasis que era lo que provocaba la pérdida de señal.

iOS 4.1

Fecha de lanzamiento: 8 de septiembre de 2010.

Dispositivos compatibles: iPhone 3G, iPhone 3GS, iPhone 4, iPod Touch de 2ª, 3ª y 4ª generación.

Novedades:

- Fotos HDR.

- Game Center.

- iTunes Ping.

- Corrección de errores.

En esta versión se daba a conocer iTunes Ping, servicio que ha sido cerrado recientemente, que pretendía establecer un círculo de comunicación entre los usuarios y los artistas del panorama musical. Además, se realizaban correcciones de errores relacionadas con el sensor de proximidad y el Bluetooth. En un principio, se pensó que también serviría para subsanar el popular Antennagate, pero sólo sirvió para calibrar la visualización de las barras de cobertura. Al tratarse de un defecto de diseño y no de software, no podía ser solucionado mediante una actualización.

iPod touch de cuarta generación / iOS 4.1 era compatible con iPod touch de cuarta generación

iPod touch de cuarta generación / iOS 4.1 era compatible con iPod touch de cuarta generación

iOS 4.2

Fecha de lanzamiento: 22 de noviembre de 2010.

Dispositivos compatibles: iPhone 3G, iPhone 3GS, iPhone 4, iPod Touch de 2ª, 3ª y 4ª generación, iPad.

Novedades:

- Soporte de todas las características de iOS 4 en iPad.

- Impresión inalámbrica mediante AirPrint.

- Soporte para AirPlay.

- Mejoras en FaceTime.

- Find my iPhone pasa a ser un servicio gratuito.

- Búsqueda de texto en páginas web en Safari.

- Posibilidad de asignar tonos personalizados para cada contacto.

La versión 4.2 trajo consigo pocas novedades para el iPhone. Sin embargo trasladaba prácticamente todas las funcionalidades de este dispositivo al iPad.

iOS 4.2.5

Fecha de lanzamiento: 10 de febrero de 2011.

Dispositivos compatibles: iPhone 4 de Verizon.

Novedades:

- Soporte para la red móvil de Verizon.

- Adición de la funcionalidad 3G Mobile Hotspot para iPhones (sólo CDMA).

Esta versión del sistema se hizo exclusivamente para el iPhone 4 compatible con la red CDMA de Verizon.

iOS 4.3

Fecha de lanzamiento: 11 de marzo de 2011.

Dispositivos compatibles: iPhone 3GS, iPhone 4 (GSM), iPod Touch de 3ª y 4ª generación, iPad y iPad 2 (no es compatible con iPhone de Verizon).

Novedades:

- Soporte para el iPad 2.

- Adición del motor Javascript Nitro para el navegador Safari.

- Mejoras en AirPlay.

- Soporte para Home Sharing y Personal Hotspot (solo iPhone).

- Posibilidad de elegir si el botón de volumen se usa como mute o para bloquear la rotación de la pantalla.

Desde marzo a julio de 2011, siguieron numerosas versiones (4.3.1, 4.3.3, 4.3.4, 4.3.5) en las que se corregían errores y se mejoraba la seguridad.

iOS 5, se da a conocer Siri

Fecha de lanzamiento: 12 de octubre de 2011.

Dispositivos compatibles: iPhone 3GS, iPhone 4, iPhone 4S, iPod touch de 3ª y 4ª generación, iPad de 1ª y 2ª generación.

Novedades:

- Lanzamiento del asistente personal Siri.

- Personalización del centro de notificaciones.

- Soporte para iCloud, iMessage y iTunes Match.

- Integración con Twitter.

- Actualización del Centro de Notificación y de la pantalla de bloqueo para incluir las notificaciones.

- Mejoras en la app de cámara para poder acceder a la cámara desde la pantalla de bloqueo y tomar fotos con el botón de subir el volumen.

- Quiosco (Apple Newsstand).

- Mejoras en Game Center, que incluye el soporte para juegos en red basados en turnos.

El 6 de junio de 2011, durante el transcurso de la WWDC en San Francisco, iOS 5 fue presentado al público con gran expectación. Se trataba de la segunda versión iOS que no permitía actualizarse en dispositivos antiguos (iPhone 3G y iPod touch 2G).

Sabías que… En la keynote de 2011, Scott Forstall hacía hincapié en los 200 millones de dispositivos con iOS vendidos, que representaban el 44% del sector móvil.

iOS5 hacía su aparición junto al nuevo iPhone 4S, que incluía Siri como una de sus características destacadas. Aunque su funcionamiento fue "extraño" en sus inicios, fue todo un éxito poder disponer de un asistente personal capaz de hablar en lenguaje natural y que reconociera la voz del usuario.

Otra de las mejoras que incluyó esta edición del sistema estaba relacionada con el centro de notificaciones. El usuario podía interactuar mejor con las notificaciones gracias a la elegante barra incluida. Además, también se podían consultar en la pantalla de bloqueo.

El nuevo sistema de mensajería iMessage, la nueva aplicación Quiosco para la compra de revistas digitales a través de la App Store, el sistema de almacenamiento en la nube iCloud que reemplazaba a MobileMe, la integración con Twitter... y así hasta 200 nuevas características que llevaron iOS a un nivel totalmente nuevo.

Aunque si hay un hecho significativo que merezca la pena destacar es que por fin los usuarios de iOS podían existir sin necesidad de un PC. Hasta ese momento, cualquier dispositivo iOS debía ser activado conectándolo mediante USB al PC. ¡Esto ya no sería necesario nunca más!

Las revisiones siguientes no incluyeron novedades, más bien diversas correcciones y mejoras.

iOS 5.0.1

Fecha de lanzamiento: 10 de noviembre de 2011.

Dispositivos compatibles: iPhone 3GS, iPhone 4, iPhone 4S, iPod touch de 3ª y 4ª generación, iPad de 1ª y 2ª generación.

Novedades:

- Solución de errores relacionados con la batería y sistema de almacenamiento en la nube.

- Soporte para multitarea gestos en el iPad original.

- Mejora del reconocimiento de voz de Siri para los usuarios de Australia.

iOS 5.1

Fecha de lanzamiento: 7 de marzo 2012.

Dispositivos compatibles: iPhone 3GS, iPhone 4, iPhone 4S, iPod touch de 3ª y 4ª generación, iPad de 1ª y 2ª generación.

Novedades:

- Soporte para la tercera generación del iPad.

- Actualización de la app de cámara para iPad de tercera generación.

- Mejoras en el acceso directo a la cámara desde LockScreen.

- Mezclas Genius y listas de reproducción para iTunes Match.

- Soporte de japonés para Siri.

- Corrección de errores.

iOS 5.1.1

Fecha de lanzamiento: 7 de mayo 2012.

Dispositivos compatibles: iPhone 3GS, iPhone 4, iPhone 4S, iPod touch de 3ª y 4ª generación, iPad de 1ª y 2ª generación.

Novedades:

- Mejora de la fiabilidad cuando se utilizan fotos HDR desde el atajo pantalla de bloqueo.

- Solucionado un problema con 2G/3G.

- Solucionado un problema con la reproducción de AirPlay.

- Eliminado un error que reportaba una compra fallida en iTunes Store, incluso cuando la compra se realizaba correctamente.

iOS 6, llega la integración con Facebook

El iPhone 5 recibió más de dos millones de solicitudes de reserva en las primeras 24 horas / El iPhone 5 recibió más de dos millones de solicitudes de reserva en las primeras 24 horas

El iPhone 5 recibió más de dos millones de solicitudes de reserva en las primeras 24 horas / El iPhone 5 recibió más de dos millones de solicitudes de reserva en las primeras 24 horas

Fecha de lanzamiento: 19 de septiembre de 2012.

Dispositivos compatibles: iPhone 3GS, iPhone 4, iPhone 4S, iPhone 5, iPod touch de 4ª y 5ª generación, iPad de 2ª, 3ª y 4ª, iPad mini.

Novedades:

- Integración con Facebook.

- Sustitución de la aplicación anterior de mapas por Apple Maps.

- Inclusión de la navegación por voz paso a paso.

- Características mejoradas para Siri.

- Creación de fotos panorámicas.

- Nuevo modo No molestar.

- Passbook.

- Nuevos controles de privacidad.

- Eliminación de la aplicación de YouTube.

- Soporte para FaceTime a través de redes móviles.

En el WWDC del 12 junio de 2012, Apple presentó el que en esos momentos consideró como el sistema operativo móvil más avanzado de la historia.

En septiembre, iOS 6 estuvo disponible para iPhone 3GS, iPhone 4, iPhone 4s, iPhone 5, iPod Touch (4ª y 5ª generación), iPad (2ª, 3ª y 4ª generación) y iPad mini. Esta versión no permitió la actualización en dispositivos antiguos: iPad de 1ª generación y iPod Touch de 3ª generación.

La gran sorpresa en iOS 6 fue la sustitución de la impresionante aplicación de mapas de Google por Apple Maps que se consolidó en sus inicios como un gran fiasco. Tanto fue así, que la descripción de la app en el sitio oficial de Apple pasó en sólo una semana de "El servicio de mapas más bonito y potente" a un simple "Todo en una bonita interfaz basada en vectores que escala y hace zoom con facilidad".

Estamos entusiasmados de poder ofrecer este servicio con novedosas características como 'sobrevolar', la integración de Siri y el sistema gratuito de navegación. Lanzamos este nuevo servicio de mapas sabiendo que es una importante iniciativa y sólo estamos empezando.

Esta era la declaración del portavoz de Apple, Trudy Muller, en un escueto comunicado a All Things Digital. Más tarde sería el mismísimo CEO de Apple, Tim Cook, el que se pronunciaría sobre la polémica:

Estamos muy apenados por la frustración que esto ha causado a nuestros clientes y estamos haciendo todo lo posible para que Maps sea mejor.

El servicio ofrecido por Apple Maps era claramente inferior al que disfrutaban los usuarios con Google Maps. Sin embargo, las tensas relaciones y las disputas legales entre ambas compañías, habrían hecho que Apple decidiera eliminar de su sistema a la competencia.

Sabías que… Apple Maps en iOS 6 incorporó la navegación por voz paso a paso, pero tuvo un descuido en el diseño del icono que causó alguna que otra broma.

El icono de Apple Maps en el que aparece representada la ubicación aproximada de la sede de Apple en Cupertino fue rediseñado con motivo de la inclusión de la navegación por voz paso a paso en iOS6. Un despiste de los diseñadores hizo que mostrara un giro imposible al indicar un salto desde el puente que cruza la Autopista CA 280.

Al margen del sonado fracaso de Apple Maps, hubo otras novedades más positivas en iOS 6 como la esperada integración con Facebook y las mejoras de Siri que, además, iniciaba los primeros pasos en su incursión en el mundo del automóvil.

También aparecían funciones como "No molestar" gracias a la cual era posible silenciar notificaciones y llamadas durante las horas elegidas por el usuario. O la utilidad Passbook que a modo de cartera virtual permitía añadir entradas para eventos, tarjetas de embarque o cupones de regalo que luego se podían canjear mediante el código de barras asociado.

Las revisiones posteriores estuvieron enfocadas básicamente a la corrección de errores.

iOS 6.0.1

Fecha de lanzamiento: 1 de noviembre de 2012.

Dispositivos compatibles: iPhone 3GS, iPhone 4, iPhone 4S, iPhone 5, iPod touch de 4ª y 5ª generación, iPad de 2ª, 3ª y 4ª, iPad mini.

Novedades:

- Corrección de errores.

iOS 6.0.2

Fecha de lanzamiento: 18 de diciembre de 2012.

Dispositivos compatibles: iPhone 3GS, iPhone 4, iPhone 4S, iPhone 5, iPod touch de 4ª y 5ª generación, iPad de 2ª, 3ª y 4ª, iPad mini.

Novedades:

- Corrección de errores en el iPhone 5 y el iPad mini.

iOS 6.1

Fecha de lanzamiento: 28 de enero de 2013.

Dispositivos compatibles: iPhone 3GS, iPhone 4, iPhone 4S, iPhone 5, iPod touch de 4ª y 5ª generación, iPad de 2ª, 3ª y 4ª, iPad mini.

Novedades:

- Mejoras en Siri.

- Optimizado el soporte para redes LTE.

- Modificaciones en iCloud.

- Pequeñas mejoras y corrección de errores.

iOS 6.1.1

Fecha de lanzamiento: 6 de febrero de 2013.

Dispositivos compatibles: iPhone 3GS, iPhone 4, iPhone 4S, iPhone 5, iPod touch de 4ª y 5ª generación, iPad de 2ª, 3ª y 4ª, iPad mini.

Novedades:

- Corrección de errores para el iPhone 4S.

iOS 6.1.2

Fecha de lanzamiento: 19 de febrero de 2013.

Dispositivos compatibles: iPhone 3GS, iPhone 4, iPhone 4S, iPhone 5, iPod touch de 4ª y 5ª generación, iPad de 2ª, 3ª y 4ª, iPad mini.

Novedades:

- Corrección de errores de Microsoft Exchange.

iOS 6.1.3

Fecha de lanzamiento: 19 de marzo 2013.

Dispositivos compatibles: iPhone 3GS, iPhone 4, iPhone 4S, iPhone 5, iPod touch de 4ª y 5ª generación, iPad de 2ª, 3ª y 4ª, iPad mini.

Novedades:

- Corrección de errores.

iOS 6.1.4

Fecha de lanzamiento: 2 de mayo 2013.

Dispositivos compatibles: iPhone 3GS, iPhone 4, iPhone 4S, iPhone 5, iPod touch de 4ª y 5ª generación, iPad de 2ª, 3ª y 4ª, iPad mini.

Novedades:

- Corrección de errores para el iPhone 5.

iOS 6.1.5

Fecha de lanzamiento: 14 de noviembre de 2013.

Dispositivos compatibles: iPhone 3GS, iPhone 4, iPhone 4S, iPhone 5, iPod touch de 4ª y 5ª generación, iPad de 2ª, 3ª y 4ª, iPad mini.

Novedades:

- Corrección de errores para el iPod touch de 4 ª generación.

iOS 7, Jony Ive rediseña el sistema

El iPhone 5C añadió mucho color a los dispositivos móviles de Apple / El iPhone 5C añadió mucho color a los dispositivos móviles de Apple

El iPhone 5C añadió mucho color a los dispositivos móviles de Apple / El iPhone 5C añadió mucho color a los dispositivos móviles de Apple

Fecha de lanzamiento: 18 de septiembre de 2013.

Dispositivos compatibles: iPhone 4, iPhone 4S, iPhone 5, iPhone 5C, iPhone 5S, iPod touch de 5ª generación, iPad de 2ª, 3ª y 4ª, iPad mini.

Novedades:

- Nueva interfaz de usuario.

- iTunes Radio.

- iTunes en el coche.

- Centro de Control.

- Mejoras en Find My iPhone, incluyendo el bloqueo de activación.

- Touch ID.

- AirDrop.

- Filtros de imagen integrados en aplicación de la cámara.

El lanzamiento de los iPhone 5C y 5S se vio acompañado de una nueva edición del sistema. iOS 7 fue presentado el 10 de julio y estuvo disponible el 18 de septiembre de 2013. Se trató de la cuarta versión de iOS que no permitió la actualización en dispositivos antiguos (iPhone 3GS y iPod touch de 4ª generación).

En el WWDC de 2013, se confirmaba el rediseño absoluto de la interfaz gráfica de usuario sobre el que Jony Ive llevaba meses trabajando tras la destitución de Scott Forstall como responsable de iOS.

Skeumorfismo: objeto evolucionado o derivado que mantiene detalles del diseño del objeto original con el objetivo de hacerlo más familiar.

En su búsqueda de la simplicidad y el minimalismo, Apple dijo adiós al skeumorfismo y aplicó un diseño plano, con gradientes de color y transparencias que gustó y desagradó al público casi a partes iguales. También incorporó nuevos fondos Parallax que causaban un efecto 3D.

Sabías que… El nuevo diseño de iOS 7 y, en especial, de los iconos le costó a Jony Ive diversas bromas en los medios por el supuesto aspecto infantil de los mismos.

iOS 7 mejoró notablemente el rendimiento de la multitarea e incluyó como novedad el Control Center que agrupaba todas las opciones a las que los usuarios accedían con mayor asiduidad. Renovó la apariencia del centro de notificaciones y de otras aplicaciones, como iWork y la app de cámara a la que se añadió la posibilidad de emplear filtros de imagen y de hacer fotos cuadradas.

En cuanto a conectividad, se incluyó la función AirDrop que permitía compartir imágenes, vídeos y otros archivos de forma rápida y segura entre dispositivos iOS (si bien no con Mac OS X). También se integró AirPlay, que ofrecía la posibilidad de reproducir los contenidos del iPhone en otros dispositivos compatibles.

Por otra parte, apareció iTunes Radio, el propio servicio de streaming de música de Apple. Surgió FaceTime Audio, la versión de sólo audio de FaceTime que permitía realizar llamadas con sonido de gran calidad entre usuarios de la app. Se dio la posibilidad de emplear como medida de seguridad un escáner de huellas digitales en el iPhone 5S, gracias a Touch ID. Y así, hasta cientos de pequeños cambios.

El iPhone 5S incluyó sensor de identidad Touch ID / El iPhone 5S incluyó sensor de identidad Touch ID

El iPhone 5S incluyó sensor de identidad Touch ID / El iPhone 5S incluyó sensor de identidad Touch ID

Las modificaciones que se produjeron en el resto de revisiones del sistema estuvieron relacionadas con la corrección de errores.

iOS 7.0.2

Fecha de lanzamiento: 26 de septiembre de 2013.

Dispositivos compatibles: iPhone 4, iPhone 4S, iPhone 5, iPhone 5C, iPhone 5S, iPod touch de 5ª generación, iPad de 2ª, 3ª y 4ª, iPad mini.

Novedades:

- Solucionado un bug de LockScreen.

- Añadido soporte para idioma griego en LockScreen.

iOS 7.0.3

Fecha de lanzamiento: 22 de octubre de 2013.

Dispositivos compatibles: iPhone 4, iPhone 4S, iPhone 5, iPhone 5C, iPhone 5S, iPod touch de 5ª generación, iPad de 2ª, 3ª y 4ª, iPad mini.

Novedades:

- Corrección de errores.

- Llavero de iCloud que ayuda a recordar cuentas y contraseñas, entre otros.

- Password Generator.

iOS 7.0.4

Fecha de lanzamiento: 14 de noviembre de 2013.

Dispositivos compatibles: iPhone 4, iPhone 4S, iPhone 5, iPhone 5C, iPhone 5S, iPod touch de 5ª generación, iPad de 2ª, 3ª y 4ª, iPad mini.

Novedades:

- Corrección de errores.

iOS 7.0.5

Fecha de lanzamiento: 29 de enero de 2014.

Dispositivos compatibles: iPhone 4, iPhone 4S, iPhone 5, iPhone 5C, iPhone 5S, iPod touch de 5ª generación, iPad de 2ª, 3ª y 4ª, iPad mini.

Novedades:

- Corrección de errores en iPhone 5S y 5C cuando se emplean redes inalámbricas chinas.

iOS 7.0.6

Fecha de lanzamiento: 26 de febrero de 2014.

Dispositivos compatibles: iPhone 4, iPhone 4S, iPhone 5, iPhone 5C, iPhone 5S, iPod touch de 5ª generación, iPad de 2ª, 3ª y 4ª, iPad mini.

Novedades:

- Importante corrección de seguridad relacionada con la identidad de sitios falsos.

iOS 7.1

Fecha de lanzamiento: 10 de marzo 2014.

Dispositivos compatibles: iPhone 4, iPhone 4S, iPhone 5, iPhone 5C, iPhone 5S, iPod touch de 5ª generación, iPad de 2ª, 3ª y 4ª, iPad mini.

Novedades:

- Soporte para CarPlay.

- Nuevas voces de Siri en chino mandarín, inglés de Reino Unido, inglés australiano y japonés.

- Nuevas funciones de iTunes Radio.

- Mejoras en el escáner de huellas digitales Touch ID en el iPhone 5S.

- Mejoras en la aplicación Calendario y nuevas funciones de accesibilidad.

- Optimización del rendimiento del sistema en iPhone 4.

- Muchas otras mejoras y corrección de errores.

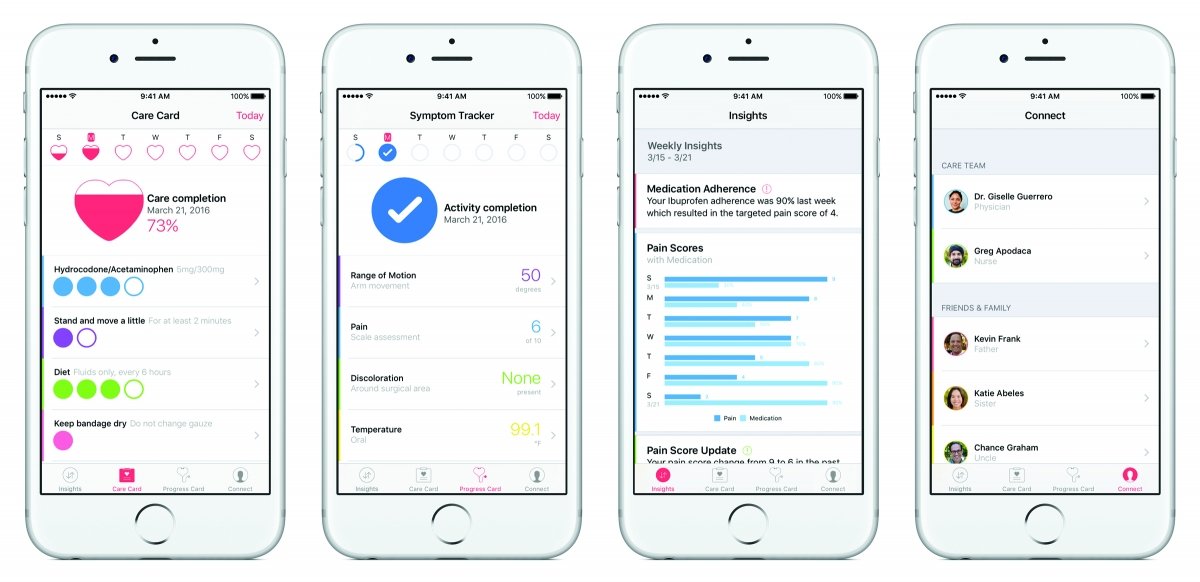

iOS 8.0 se abre el mundo

iOS 8 es un punto de inflexión en la historia de iOS / iOS 8 es un punto de inflexión en la historia de iOS

iOS 8 es un punto de inflexión en la historia de iOS / iOS 8 es un punto de inflexión en la historia de iOS

Fecha de lanzamiento: 17 de septiembre de 2014.

Dispositivos compatibles: iPhone 4S, iPhone 5, iPhone 5C, iPhone 5S, iPod touch de 5ª generación, iPad de 2ª, 3ª y 4ª, iPad mini.

Novedades:

- Soporte para widgets interactivos en el Centro de Notificación.

- Soporte para teclados de terceros.

- Nueva característica denominada por Apple como "Continuity".

- AirDrop compatible con Mac.

- Soporte para HealthKit y HomeKit.

- Mejoras en la aplicación de mensajes.

- Función Family Sharing.

- Llamadas Wi-Fi.

- Actualizaciones en Siri.

La presentación de iOS 8 en 2014 supuso un punto de inflexión en la historia del sistema. Por primera vez no estuvo acompañado de ningún nuevo dispositivo, sino que se adelantó al lanzamiento del iPhone 6 y iPhone 6 Plus. Y lo más importante, se apreciaron los primeros signos de esa apertura tan ansiada por los desarrolladores y los usuarios.

No es un secreto que el sistema operativo móvil de Apple ha consagrado su fama como diseño cerrado. Sin embargo, en esta última presentación de la WWDC de 2014 cuando se dio a conocer iOS 8.0 se dejó entrever la nueva línea de desarrollo. Apple quiere ser más flexible y estar más abierto al cambio.

Sabías que… El diario Financial Times ha nombrado recientemente a Tim Cook como Persona del Año por el renovado éxito financiero de Apple y sus novedades tecnológicas.

Así pues, las características más relevantes se concentran en torno a la "extensibilidad" y la "continuidad" del sistema. iOS 8 es más extensible: mejora la forma en la que las aplicaciones de terceros pueden operar y comunicarse entre sí. Por ejemplo, ya es posible el soporte de teclados de terceros o de widgets de otros desarrolladores en el Centro de Notificaciones, compartir fotos con apps que no pertenezcan a Apple o el empleo de Touch ID para autenticar al usuario desde cualquier aplicación.

Por otra parte, gracias a lo que Apple ha denominado como "continuidad", se proporciona un mayor nivel de interacción entre los diferentes dispositivos de Apple (iPhone, iPad, Mac…). Se refuerza con funciones como Family Sharing que facilita a las familias el intercambio de fotos, calendarios… e, incluso, la compartición de compras en iTunes con hasta 6 cuentas siempre que estén asociadas a la misma tarjeta de crédito.

Entre las novedades destacaron HomeKit, gracias al cual se abre la posibilidad de controlar todos los aparatos del hogar desde tu dispositivo iOS, y HealthKit, que permite monitorizar tu salud.

Otro cambio interesante es la actualización de la app Messages, que ahora incluye la posibilidad de enviar mensajes de audio que se autodestruyen, compartir la ubicación, enviar imágenes y vídeos a la vez, gestionar la mensajería en grupo de forma más sencilla... Reciben mejoras el servicio de almacenamiento en la nube, denominado ahora como Cloud Drive y la Biblioteca de Fotos.

Y, aunque es posible instalar teclados de terceros, Apple quiere impresionarte para que emplees el oficial con QuickType, la nueva función de texto predictivo.

Pero el precio que los usuarios han tenido que pagar a cambio de la libertad ha sido la falta de estabilidad: reinicios inesperados, fallos de conectividad, teclados que no se despliegan… Errores, algunos achacables al sistema y, otros, a las aplicaciones que los desarrolladores no han sabido adaptar adecuadamente. En cualquier caso, se trata de pequeñas deficiencias en las que a buen seguro se trabaja para su resolución y que no desanimarán a los millones de fans de Apple.

iPhone 6 es más que grande / iPhone 6 es más que grande

iPhone 6 es más que grande / iPhone 6 es más que grande

iOS 8.1

Fecha de lanzamiento: 20 de octubre de 2014.

Dispositivos compatibles: iPhone 4S, iPhone 5, iPhone 5C, iPhone 5S, iPod touch de 5ª generación, iPad de 2ª, 3ª y 4ª, iPad mini.

Novedades:

- Soporte de Apple Pay.

- Regreso de Camera Roll a la aplicación Fotos (que había sido eliminada en iOS 8.0).

- iCloud Photo Library beta.

- Soporte para iPad 2 y el iPad Aire Mini 3.

- Otras mejoras y correcciones de errores.

iOS 8.2

Fecha de lanzamiento: 9 de marzo de 2015.

Dispositivos compatibles: iPhone 4S, iPhone 5, iPhone 5C, iPhone 5S, iPod touch de 5ª generación, iPad de 2ª, 3ª y 4ª, iPad mini.

Novedades:

- Nueva aplicación de Apple Watch.

- Mejoras en App Salud.

- Mejoras de estabilidad.

- Corrección de errores.

iOS 8.3

Fecha de lanzamiento: 8 de abril de 2015.

Dispositivos compatibles: iPhone 4S, iPhone 5, iPhone 5C, iPhone 5S, iPod touch de 5ª generación, iPad de 2ª, 3ª y 4ª, iPad mini.

Novedades:

- Mejoras de rendimiento.

- Solución de problemas.

- Novedades en los mensajes.

- Mejoras en Apple Family.

- Mejoras en CarPlay.

- Nuevas soluciones para empresas.

- Nuevas soluciones de accesibilidad.

- Mejoras generales del sistema.

iOS 9 mejora la experiencia 'de empresa'

La novena versión de iOS mejora sus capacidades de trabajo

La novena versión de iOS mejora sus capacidades de trabajo

Fecha de lanzamiento: 16 de septiembre de 2015.

Dispositivos compatibles: iPhone 4s, iPhone 5, iPhone 5c, iPhone 5s, iPhone 6, iPhone 6 Plus, iPhone 6s, iPhone 6s Plus, iPhone SE, iPad 2 iPad 3 iPad 4 iPad Air iPad Air 2 iPad Mini iPad Mini 2 iPad Mini 3 iPad Mini 4 iPad Pro,y iPod Touch de 5ª generación y 6ª generación.

Novedades:

- Mejoras en Siri como la incorporación de sugerencias según el contexto.

- Mejoras en el cajón de búsqueda.

- Actualización de la app de Notas.

- Mejoras en el Calendario.

- Información de tráfico y transporte público.

- Nuevo aspecto gráfico para la multitarea con tarjetas en carrusel.

- Mejoras en Apple Music.

- Función de pantalla dividida.

- Nuevo teclado.

- Ahorro de batería.

- Renovación de la app de Fotos.

- Desaparece Kiosco y llega Apple News para las noticias.

- App propia de iCloud Drive.

- Nuevos iconos y gestos para Mail.

- Actualización de iBooks.

- Mejoras en Podcasts.

- Nuevos fondos de pantalla.

- Verificación de dos pasos de seis dígitos.

- Asistencia para WiFi.

En el desarrollo de la novena versión se tiene en cuenta la tendencia actual del teletrabajo y el auge que experimenta. Por ello se esfuerzan en dotarlo de capacidades que faciliten las tareas relacionadas con este concepto, incidiendo no sólo en la usabilidad del dispositivo sino también en la preocupación creciente de las empresas por la seguridad.

También tiene una mayor presencia la multitarea y se busca una mayor y mejor integración de ciertas aplicaciones en el sistema. Aquellas que más se utilizan a diario como mandar correos electrónicos y mensajes, navegar en Internet, tomar notas o realizar consultas en mapas pasan a estar más integradas en el sistema formando parte de un proceso más del dispositivo.

Siri cobra un protagonismo especial, haciéndose 'más inteligente' y ofreciendo sugerencias en función del contexto. Es decir, que si realizamos una consulta el asistente nos pregunta si queremos buscar información que él entiende pueda estar relacionada, avanzándose a nuestras necesidades o incluso mostrándonos aspectos que se nos podrían haber pasado por alto en un principio.

El resto de funciones vienen dirigidas especialmente hacia un rendimiento del sistema operativo más eficiente: se busca rapidez, mayor comodidad en las actualizaciones, más autonomía y un entorno más seguro. iPad se convierte además en el principal protagonista ya que se potencian sus características y se incide en sus capacidades multitarea a pantalla dividida.

iOS 9 integra mejor funciones habituales de las aplicaciones

iOS 9 integra mejor funciones habituales de las aplicaciones

iOS 9.1

Fecha de lanzamiento: 21 de octubre de 2015.

Dispositivos compatibles: iPhone 4s, iPhone 5, iPhone 5c, iPhone 5s, iPhone 6, iPhone 6 Plus, iPhone 6s, iPhone 6s Plus, iPhone SE, iPad 2 iPad 3 iPad 4 iPad Air iPad Air 2 iPad Mini iPad Mini 2 iPad Mini 3 iPad Mini 4 iPad Pro,y iPod Touch de 5ª generación y 6ª generación.

Novedades:

- Live Photos.

- Más de 150 nuevos emojis.

- Mejoras en la estabilidad de CarPlay, Música, Fotos, Safari y Spotlight.

- Mejorado en rendimiento multitarea.

- Solución de errores en Game Center, Calendario y otros aspectos del sistema.

iOS 9.2

Fecha de lanzamiento: 21 de octubre de 2015.

Dispositivos compatibles: iPhone 4s, iPhone 5, iPhone 5c, iPhone 5s, iPhone 6, iPhone 6 Plus, iPhone 6s, iPhone 6s Plus, iPhone SE, iPad 2 iPad 3 iPad 4 iPad Air iPad Air 2 iPad Mini iPad Mini 2 iPad Mini 3 iPad Mini 4 iPad Pro,y iPod Touch de 5ª generación y 6ª generación.

Novedades:

- Live Photos.

- Más de 150 nuevos emojis.

- Mejoras en la estabilidad de CarPlay, Música, Fotos, Safari y Spotlight.

- Mejorado en rendimiento multitarea.

- Solución de errores en Game Center, Calendario y otros aspectos del sistema.

iOS 9.3

Fecha de lanzamiento: 21 de marzo de 2016

Dispositivos compatibles: iPhone 4s, iPhone 5, iPhone 5c, iPhone 5s, iPhone 6, iPhone 6 Plus, iPhone 6s, iPhone 6s Plus, iPhone SE, iPad 2 iPad 3 iPad 4 iPad Air iPad Air 2 iPad Mini iPad Mini 2 iPad Mini 3 iPad Mini 4 iPad Pro,y iPod Touch de 5ª generación y 6ª generación.

Novedades:

- Modo noche Night Shift.

- Soporte para Touch ID en Notas.

- Mejoras para la app de Salud.

- Novedades en Carplay.

- Actualización de Educación.

Importantes mejoras de diseño para iOS 10

El aspecto de iOS 10 en iPhone

El aspecto de iOS 10 en iPhone

Fecha de lanzamiento: 13 de septiembre de 2016.

Dispositivos compatibles: iPhone 5, iPhone 5c, iPhone 5s, iPhone 6, iPhone 6 Plus, iPhone 6s, iPhone 6s Plus, iPhone 7, iPhone 7 plus, iPhone SE, iPod Touch de sexta generación, iPad de cuarta generación, iPad Air, iPad Air 2, iPad, iPad Pro 12,9", iPad Pro 9,7", iPad Mini 2, iPad Mini 3 y iPad Mini 4.

Novedades:

- El diseño de las notificaciones cambia y adquiere nuevas funciones.

- Se potencia el uso del 3D Touch para interactuar con las notificaciones desde la pantalla de bloqueo.

- Se elimina el gesto deslizar para desbloquear.

- Varía el diseño del Centro de Control y se incluyen atajos para terminales con 3D Touch.

- Se abre Siri a desarrolladores para que se integre en aplicaciones de terceros.

- A QuickType o las sugerencias mostradas a la hora de escribir se le añade la inteligencia de Siri que es capaz de sugerir respuestas en función de la pregunta realizada por el interlocutor en la app de mensajería y chat de iMessage.

- Nuevas funcionalidades en la aplicación Fotos que incluye la ubicación en un mapa de cada una de las fotos geolocalizadas.

- Los mapas ahora aparecen en una interfaz más limpia y con funciones enfocadas a la proactividad.

- Rediseño de la aplicación Música.

- Homekit, la app para controlar sistemas domóticos tiene a partir de iOS 10 una app en el escritorio.

- Transcripción de los mensajes de voz en el contestador automático dentro de la aplicación del teléfono.

- iMessage incluye mejoras como emoticonos, algunos efectos visuales y efectos a pantalla completa.

Las mejoras de iOS 10 son principalmente de diseño aunque con matices: se relacionan con funciones inteligentes del sistema operativo y con Siri. A su vez se mejora el sistema de notificaciones para poder atenderlas desde la pantalla de bloqueo y se potencia el uso de 3D Touch, variando incluso el Centro de Control de iOS. Además se han pulido y renovado algunos aspectos estéticos.

Un aspecto a destacar de esta actualización lo encontramos en el ritmo de adopción de la versión por sus usuarios. Con iOS 9 apenas fue una semana la que se tardó en tenerlo instalado en el 50% de dispositivos mientras que con 10 esa cifra no se alcanzó hasta 2 meses y medio después. Se apunta a que el motivo haya estado en el ciclo de renovación de dispositivos, cada vez más corto.

iOS 10.1

Fecha de lanzamiento: 24 de octubre de 2016.

Dispositivos compatibles: iPhone 5, iPhone 5c, iPhone 5s, iPhone 6, iPhone 6 Plus, iPhone 6s, iPhone 6s Plus, iPhone 7, iPhone 7 plus, iPhone SE, iPod Touch de sexta generación, iPad de cuarta generación, iPad Air, iPad Air 2, iPad, iPad Pro 12,9", iPad Pro 9,7", iPad Mini 2, iPad Mini 3 y iPad Mini 4.

Novedades:

- Incluye el modo para retratos en versión Beta en la aplicación Cámara de iPhone 7 Plus.

- Ofrece rutas en transporte público en Japón

- Mejora la estabilidad

- Soluciona problemas

iOS 10.2

Fecha de lanzamiento: 12 de diciembre de 2016

Dispositivos compatibles: iPhone 5, iPhone 5c, iPhone 5s, iPhone SE, iPhone 6, iPhone 6 Plus, iPhone 6s, iPhone 6s Plus, iPhone 7, iPhone 7 plus, iPod Touch de sexta generación, iPad de cuarta generación, iPad 5G, iPad Air, iPad Air 2, iPad Pro 12,9", iPad Pro 10,5", iPad Pro 9,7", iPad Mini 2, iPad Mini 3 y iPad Mini 4.

Novedades:

- Mejoras de rendimiento.

- Nuevos emojis.

- Solución de errores.

- Nueva función para realizar llamadas de emergencia.

- Nuevos fondos de pantalla.

- App TV para sincronizar Apple TV, iPhone y iPad.

iOS 10.3

Fecha de lanzamiento: 27 de marzo de 2017.

Dispositivos compatibles: iPhone 5, iPhone 5c, iPhone 5s, iPhone SE, iPhone 6, iPhone 6 Plus, iPhone 6s, iPhone 6s Plus, iPhone 7, iPhone 7 plus, iPod Touch de sexta generación, iPad de cuarta generación, iPad 5G, iPad Air, iPad Air 2, iPad Pro 12,9", iPad Pro 10,5", iPad Pro 9,7", iPad Mini 2, iPad Mini 3 y iPad Mini 4.

Novedades:

- Implementación del nuevo sistema de archivos de Apple APFS.

- Sección de ajustes del sistema renovada con un nuevo apartado Perfil.

- Mejoras para desarrolladores en la App Store.

- Función de localización de AirPods.

- Nueva previsión meteorológica en mapas.

- Mejoras en Siri.

- App nativas renovadas.

iOS 11, la llegada definitiva de los 64 bits

La tienda App Store fue renovada en iOS 11

La tienda App Store fue renovada en iOS 11

Fecha de lanzamiento: 19 de septiembre de 2017.

Dispositivos compatibles: iPhone 5s, iPhone SE, iPhone 6, iPhone 6 Plus, iPhone 6s, iPhone 6s Plus, iPhone 7, iPhone 7 plus, iPhone 8, iPhone 8 Plus, iPod Touch de sexta generación, iPad 5G, iPad Air, iPad Air 2, iPad Pro 12,9", iPad Pro 12,9" 2G, iPad Pro 10,5", iPad Pro 9,7", iPad Mini 2, iPad Mini 3 y iPad Mini 4.

Novedades:

- Apps de realidad aumentada, iOS 11 ofrece numerosas herramientas para su desarrollo y todo lo necesario para sacarles el máximo partido.

- Estabilización óptica de imagen, Flash, True Tone y HDR para el modo retrato en fotografías.

- Nuevos efectos Bucle y Rebote en Live Photos.

- Nuevo modo de fotografía de larga exposición.

- App Store renovada con nuevo diseño.

- Nuevas voces más naturales y expresivas para Siri.

- Traducción en Siri de inglés a varios idiomas, entre ellos el español.

- Aprendizaje automático de Siri a partir del uso personal que hacemos de las apps.

- Nuevo modo No Molestar para conducir sin distracciones.

- Mapas actualizados en Maps con interiores de centros comerciales y aeropuertos de todo el mundo.

- Funciones actualizadas en Apple Music.

- Centro de control renovado.

Con la llegada de iOS Apple alumbraba el que hasta esa fecha era el sistema operativo móvil más avanzado del mundo. Las mejoras fueron muchas y en todos los ámbitos, empezando por el que afectaba directamente a las apps y sus creadores, a los que se daba la posibilidad de abrirse a un nuevo mundo de posibilidades con la realidad aumentada. Además, el sistema contaba con una profunda actualización de Siri que mejoraba sus capacidades haciéndolo más inteligente y una cosa muy importante, ahora era capaz de traducir desde varios idiomas para dar las indicaciones correctas.

La tienda de apps oficial, la App Store, también sufrió una importante remodelación incluyendo nueva información sobre las apps que los usuarios quieren descargar en sus fichas. Además, nuevas funciones para la cámara y el editor de fotos, un modo coche al estilo del modo avión para conductores que quieran evitar distracciones en pantalla y un nuevo centro de control.

iOS 11.1

Fecha de lanzamiento: 31 de octubre de 2017.

Dispositivos compatibles: iPhone 5s, iPhone SE, iPhone 6, iPhone 6 Plus, iPhone 6s, iPhone 6s Plus, iPhone 7, iPhone 7 Plus, iPhone 8, iPhone 8 Plus, iPhone X, iPod Touch de sexta generación, iPad 5G, iPad Air, iPad Air 2, iPad Pro 12,9", iPad Pro 12,9" 2G, iPad Pro 10,5", iPad Pro 9,7", iPad Mini 2, iPad Mini 3 y iPad Mini 4.

Novedades:

- Nuevos emojis de varios tipos para utilizar en conversaciones.

- Recuperación de la multitarea a través de 3D Touch.

- Optimización de consumo de batería de dispositivos tras el lanzamiento de la versión anterior.

- Mejoras en teclado y en diferentes apps del sistema.

- Mejoras en la función VoiceOver.

iOS 11.2

Fecha de lanzamiento: 2 de diciembre de 2017.

Dispositivos compatibles: iPhone 5s, iPhone SE, iPhone 6, iPhone 6 Plus, iPhone 6s, iPhone 6s Plus, iPhone 7, iPhone 7 plus, iPhone 8, iPhone 8 Plus, iPhone X, iPod Touch de sexta generación, iPad 5G, iPad Air, iPad Air 2, iPad Pro 12,9", iPad Pro 12,9" 2G, iPad Pro 10,5", iPad Pro 9,7", iPad Mini 2, iPad Mini 3 y iPad Mini 4.

Novedades:

- Introducción de Apple Pay Cash para realizar pagos a contactos a través de Apple Pay.

- Soporte para la carga inalámbrica con dispositivos de terceros.

- Nuevos wallpapers para iPhone X.

- Mejoras en distintas apps como Podcasts, HealthKit, Mail, Calendario, Encontrar mi iPhone o Mensajes.

- Actualizaciones de seguridad.

- Soporte para HomePod.

- Opción para guardar tu propio historial médico en la app de Salud.

iOS 11.3

Fecha de lanzamiento: 29 de marzo de 2018.

Dispositivos compatibles: iPhone 5s, iPhone SE, iPhone 6, iPhone 6 Plus, iPhone 6s, iPhone 6s Plus, iPhone 7, iPhone 7 Plus, iPhone 8, iPhone 8 Plus, iPhone X, iPod Touch de sexta generación, iPad 5G, iPad 6G, iPad Air, iPad Air 2, iPad Pro 12,9", iPad Pro 12,9" 2G, iPad Pro 10,5", iPad Pro 9,7", iPad Mini 2, iPad Mini 3 y iPad Mini 4.

Novedades:

- Advanced Mobile Location mejorado, un sistema de Apple para localizar personas que llaman a servicios de emergencia con una precisión mucho mayor.

- Nuevos animojis para iPhone X.

- App Salud de la batería para monitorizar y gestionar el estado y rendimiento de la batería. Si hay algún tipo de problema te alertará.

- Apple Music incorpora los vídeos musicales sin anuncios.

- ARKit actualizado a la versión 1,5 con la característica diferencial de detecta objetos en vertical.

- Acceso simplificado al selector de apps en iPhone X.

- Más información de apps en la App Store y nuevo sistema de organización de comentarios.

iOS 11.4

Fecha de lanzamiento: 29 de mayo de 2018.

Dispositivos compatibles: iPhone 5s, iPhone SE, iPhone 6, iPhone 6 Plus, iPhone 6s, iPhone 6s Plus, iPhone 7, iPhone 7 Plus, iPhone 8, iPhone 8 Plus, iPhone X, iPod Touch de sexta generación, iPad 5G, iPad 6G, iPad Air, iPad Air 2, iPad Pro 12,9", iPad Pro 12,9" 2G, iPad Pro 10,5", iPad Pro 9,7", iPad Mini 2, iPad Mini 3 y iPad Mini 4.

Novedades:

- Mensajes en iCloud para sincronizar los mensajes que enviamos o recibimos con esta app entre todos nuestros dispositivos.

- AirPlay 2, versión renovada del protocolo de transmisión de audio a distintos dispositivos. Incluye soporte multihabitación para el HomePod.

- Schoolwork y Classkit disponibles para todos los usuarios.

- Desactivación de la transmisión por datos mediante USB tras una semana de inactividad.

iOS 12, mayor velocidad para los nuevos iPhone

LEGO y un juego de realidad virtual en iOS 12

LEGO y un juego de realidad virtual en iOS 12

Fecha de lanzamiento: 17 de septiembre de 2018.

Dispositivos compatibles: iPhone 5s, iPhone SE, iPhone 6, iPhone 6 Plus, iPhone 6s, iPhone 6s Plus, iPhone 7, iPhone 7 Plus, iPhone 8, iPhone 8 Plus, iPhone X, iPhone XR, iPhone XS, iPhone XS Max, iPod Touch de sexta generación, iPad 5G, iPad 6G, iPad Air, iPad Air 2, iPad Pro 12,9", iPad Pro 12,9" 2G, iPad Pro 10,5", iPad Pro 9,7", iPad Mini 2, iPad Mini 3 y iPad Mini 4.

Novedades:

- 70% más de velocidad al abrir la cámara.

- 50% más rápido para acceder al teclado.

- 2 veces más rápidos para abrir apps pesadas.

- FaceTime mejorada para albergar conversaciones de hasta 32 personas.

- Diseña tu propio memoji para Mensajes y FaceTime.

- 4 nuevos animojis.

- Añade animojis y memojis a la cámara integrada en Mensajes y FaceTime.

- ARKit 2 para desarrolladores que trabajan con la tecnología de realidad virtual.

- Función Tiempo de uso para saber en todo momento cuánto tiempo emplea tu familia usando cada app.

- Gestión de notificaciones mejorada y simplificada

- Función No Molestar para evitar distracciones en lugares y momentos concretos.

- Nuevas opciones de compartición de nuestros mejores momentos desde la Fototeca.

- Búsqueda de fotos para localizar fácilmente las fotos en tu carrete.

- Inteligencia virtual de Siri mejorada para relacionar hábitos de usuarios con apps y ofrecer en cada momento notificaciones adecuadas.

- Safari incluye funciones de seguridad frente al rastreo y seguimiento de nuestra navegación web.

- Diseños renovados para Apple Books y la app de Bolsa.

- Notas de Voz disponible para iPad.

- Gráficos informativos de consumo de batería mejorados.

iOS 12 supone una revolución en materia de rendimiento y velocidad para los iPhone y iPads compatibles. Su llegada se acompaña del lanzamiento de tres nuevos terminales como son los iPhone XR, XS y XS Max, éste último el de mayor pantalla aparecido hasta esta fecha. Según la compañía con iOS 12 logras un incremento en la velocidad de apertura de la cámara de un 70%, y un 50% a la hora de acceder al teclado del iPhone.

Otro de los aspectos potenciados es el de los animojis y memojis, que reciben nuevas formas además de incorporar un sistema para crear el tuyo personalizado. Por otra parte encontramos nuevas utilidades para desarrolladores inmersos en la creación de apps que trabajan con realidad aumentada y un sinfín de mejoras en apps, destacando el soporte para videollamadas de hasta 32 participantes en FaceTime.

iOS 12.1

Fecha de lanzamiento: 5 de diciembre de 2018

Dispositivos compatibles: iPhone 5s, iPhone SE, iPhone 6, iPhone 6 Plus, iPhone 6s, iPhone 6s Plus, iPhone 7, iPhone 7 Plus, iPhone 8, iPhone 8 Plus, iPhone X, iPod Touch de sexta generación, iPad 6G, iPad Air, iPad Air 2, iPad Pro 12,9", iPad Pro 12,9" 2G, iPad Pro 10,5", iPad Pro 9,7", iPad Mini 2, iPad Mini 3 y iPad Mini 4.

Novedades:

- Compatibilidad con eSIM para iPhone XR, iPhone XS y iPhone XS Max.

- Nueva compatibilidad de Live Photos con Facetime.

- Haptic Touch añadido para los iPhone XR.

- FaceTime permite alternar entre cámara frontal y trasera durante una llamada.

- Nueva opción para ocultar la barra lateral de News en los iPad cuando se emplea en horizontal.

- Corrección de errores en Face ID y mejoras en el dictado con VoiceOver.

iOS 12.2

Fecha de lanzamiento: 25 de marzo de 2019

Dispositivos compatibles: iPhone 5s, iPhone SE, iPhone 6, iPhone 6 Plus, iPhone 6s, iPhone 6s Plus, iPhone 7, iPhone 7 Plus, iPhone 8, iPhone 8 Plus, iPhone X, iPod Touch de sexta generación, iPad 6G, iPad Air, iPad Air 2, iPad Pro 12,9", iPad Pro 12,9" 2G, iPad Pro 10,5", iPad Pro 9,7", iPad Mini 2, iPad Mini 3 y iPad Mini 4.

Novedades:

- Compatibilidad con televisiones inteligentes con AirPlay 2.

- Soporte para los AirPods 2.

- Nuevos animojis de búho, jabalí, jirafa y tiburón.

- Apple News llega a Canadá.

- Desactivación de temperaturas en Mapas y nueva información sobre calidad del aire.

- Distintos cambios en Safari.

- Calidad de audio de las notas de voz mejorada.

- Interfaz de Apple TV Remote actualizada.

iOS 12.3

Fecha de lanzamiento: 13 de mayo de 2019

Dispositivos compatibles: iPhone 5s, iPhone SE, iPhone 6, iPhone 6 Plus, iPhone 6s, iPhone 6s Plus, iPhone 7, iPhone 7 Plus, iPhone 8, iPhone 8 Plus, iPhone X, iPod Touch de sexta generación, iPad 6G, iPad Air, iPad Air 2, iPad Pro 12,9", iPad Pro 12,9" 2G, iPad Pro 10,5", iPad Pro 9,7", iPad Mini 2, iPad Mini 3 y iPad Mini 4.

Novedades:

- Nueva Apple TV app.

- Frecuencia de actualización de la pestaña Para ti aumentada.

- Corrección de errores en llamadas vía Wi-Fi y control de contenido en Apple TV Remote.

iOS 12.4

Fecha de lanzamiento: 22 de julio de 2019

Dispositivos compatibles: iPhone 5s, iPhone SE, iPhone 6, iPhone 6 Plus, iPhone 6s, iPhone 6s Plus, iPhone 7, iPhone 7 Plus, iPhone 8, iPhone 8 Plus, iPhone X, iPod Touch de sexta generación, iPad 6G, iPad Air, iPad Air 2, iPad Pro 12,9", iPad Pro 12,9" 2G, iPad Pro 10,5", iPad Pro 9,7", iPad Mini 2, iPad Mini 3 y iPad Mini 4.

Novedades:

- Nueva herramienta de migración de datos ente dispositivos mediante cable o Wi-Fi.

- Soporte para el uso de Apple Card.

- Corrección de errores de seguridad en la app Walkie-Talkie del Apple Watch.

iOS 13, la base del nuevo iPhone 11

Capturas de iOS 13 en varios iPhone 11

Capturas de iOS 13 en varios iPhone 11

Fecha de lanzamiento: 19 de septiembre de 2019

Dispositivos compatibles: iPhone SE, iPhone 6, iPhone 6 Plus, iPhone 6s, iPhone 6s Plus, iPhone 7, iPhone 7 Plus, iPhone 8, iPhone 8 Plus, iPhone X, iPod Touch de sexta generación, iPod Touch de séptima generación, iPad 6G, iPad Air, iPad Air 2, iPad Pro 12,9", iPad Pro 12,9" 2G, iPad Pro 11", iPad Pro 10,5", iPad Pro 9,7", iPad Mini 2, iPad Mini 3 y iPad Mini 4.

Novedades:

- Nuevo modo oscuro en la interfaz más agradable en entornos oscuros y capaz de ahorrar batería en modelos de iPhone con pantalla OLED.

- Función QuickPath para escribir deslizando el dedo por la pantalla sin tener que levantarlo.

- Siri añade tecnología neural para generar la voz.

- Nuevos controles de iluminación en los retratos.

- Novedades en la app Fotos, nuevos ajustes, efectos y funciones de edición de vídeo como la rotación de vídeos.

- Desbloqueo del teléfono hasta un 30% más rápido.

- Tamaño de descargas reducido y actualizaciones hasta un 60% más pequeñas.

- Mapas más detallados en la app del mismo nombre y nuevas opciones para marcar lugares favoritos o ver determinados lugares como en Street View.

- Sistema de inicio de sesión en apps y webs usando los datos de ID de Apple.

- Tecnología Secure Video para cifrar vídeos grabados por cámaras de seguridad en HomeKit.

- Opciones extra de personalización de memojis.

- 3 nuevos animojis: vaca, ratón y pulpo.

- Compatibilidad con varios usuarios en Homepod, que ahora es capaz de identificar voces y ofrecer resultados personalizados.

- ArKit 3.

- Nueva función de Siri para reproducir en audio cualquier mensaje recibido en apps compatibles con SiriKit y para compartir lo que escuchas con otro usuario de AirPods.

- App Recordatorios renovada por completo.

- Opción para compartir nombre y foto con gente que no te tiene en su lista de contactos en la app Mensajes.

- Nuevos permisos de acceso a la ubicación para apps, de forma que puedas definir si quieres compartir tu ubicación siempre o solo cuando se use una app.

- Compatibilidad con el mando de PlaysStation 4 en los juegos soportados.

- Nuevo Apple Arcade, la app del servicio de suscripción de juegos para dispositivos Apple.

- Nuevos tipos de letra disponibles a través de la App Store.

- Posibilidad de descargar apps pesadas usando la tarifa de datos.

- La app Salud incorpora el control de ciclo menstrual.

- Nueva opción para ver las letras de las canciones que se reproducen en Music.

- Bloqueo automático de llamadas procedentes de números desconocidos.

- Sistema de carga de batería optimizado.

- CarPlay actualizado con nuevo panel de control que evita alternar entre apps para controlarlas.

- Nuevas opciones para los iPad en materia de multitarea.

iOS 13 es la versión del sistema operativo que acompaña el lanzamiento de una nueva generación de teléfonos, los iPhone 11 y iPhone 11 Pro. Incluye novedades en todos los ámbitos, pero sin duda una de las más llamativas es la introducción del modo oscuro para la interfaz del sistema, lo que supone primero un cambio visual importante y segundo poder aprovechar más la batería en dispositivos con pantalla OLED, ya que se requieren menos recursos para aplicar colores en pantalla.

Otro punto importante es la mejora general del rendimiento del sistema operativo. Ahora es posible desbloquear los dispositivos mucho más rápido. También a destacar y muy importante es el reempaquetado de apps, lo que permite reducir el tamaño de las descargas y actualizaciones. Tampoco debemos olvidar el sistema de carga de batería optimizado, capaz de aprender de la vida útil del dispositivo para optimizar la duración.

Diferentes apps nativas han sido remozadas. Fotos cuenta con nuevas funciones de edición, Maps obtiene mapas más detallados y en algunos casos concretos incluso introduce la función Street View, Siri es ahora capaz de modular la voz de una forma mucho más natural, hay nuevos animojis y más opciones de edición de memojis, Recordatorios ha sido totalmente actualizada, se ha añadido Apple Arcade, la plataforma de suscripción de videojuegos, Salud ahora permite controlar el ciclo menstrual femenino...

A partir de esta versión las versiones de los sistemas operativos de los iPhone y los iPad se desdoblan. Las tabletas pasan a llevar iPadOS, que incluye todas las mejores de iOS 13 más algunas funciones extra relacionadas con las capacidades propias del iPad: multitarea, widgets, soporte para pendrives USB, nuevos gestos táctiles...

iOS 14, más inteligente y simple

iOS 14 en iPad y iPhone 12

iOS 14 en iPad y iPhone 12

Fecha de lanzamiento: 16 de septiembre de 2020

Dispositivos compatibles: iPhone SE (1ª generación), iPhone 6s, iPhone 6s Plus, iPhone 7, iPhone 7 Plus, iPhone 8, iPhone 8 Plus, iPhone X, iPhone XR, iPhone XS, iPhone 11, iPhone 11 Pro, iPhone 11 Pro Max, iPhone SE 2020, iPhone 12 mini, iPhone 12, iPhone 12 Pro, iPhone 12 Pro Max, iPod Touch (7ª generación), iPad Air 2, iPad Air (3ª generación), iPad Air (4ª generación), iPad Mini 4, iPad Mini (5ª generación), iPad (5ª generación), iPad (6ª generación), iPad (7ª generación), iPad (8ª generación), iPad Pro 9,7", iPad Pro 10,5", iPad Pro 11", iPad Pro 12,9", iPad Pro 12,9" 2G, iPad Pro 12,9" 3G, iPad Pro 12,9" 4 G.

Novedades:

- Nuevos widgets en la pantalla de inicio para mostrar información de un vistazo, totalmente configurables y personalizables en tamaño y posición. Sistema inteligente que rota entre los widgets más usados.

- Función Biblioteca de apps inteligente para organizar mejor apps de forma temática y destacar las más usadas, permitiendo un rápido acceso hasta su contenido.

- Notificaciones de llamadas entrantes tanto del teléfono como de apps de mensajería y comunicación rediseñadas de forma menos invasiva. También Siri recibe un diseño minimalista que no ocupa toda la pantalla.

- Posibilidad de ver vídeos o hablar por Facetime mientras usamos otras apps del dispositivo, es decir, función pìcture-in-picture con ventana flotante mientras usamos el dispositivo.

- Aplicación de Mensajes renovada para dar cabida a características como fijar conversaciones, usar fotos de grupo, realizar menciones a otros participantes, respuestas a mensajes concretos ya sea en e mismo grupo o en un hilo paralelo y nuevos stickers estilos de Memoji.

- Integración con AirPods mejorada, aquellos con chip H1 o superior ven habilitada la opción del intercambio automático entre dispositivos y es sonido espacial (sólo AirdPods Pro).

- Nueva app Traducir, un sencillo y efectivo traductor entre más de 10 idiomas. Solo es necesario activar la función y hablar con normalidad para obtener una transcripción y su traducción al idioma indicado. Es posible descargar idiomas y usarlos sin conexión.

- Aunque parezca increíble, ahora es posible definir el navegador web o el cliente de correo predeterminado en el sistema operativo.

- Actualización de la app de Mapas con rutas en bicicleta o para coches eléctricos además de otros trayectos. También se incluyen las llamadas guías con recomendaciones específicas y actualización periódicas cuando surjan novedades.

- Nuevo diseño para Siri más compacto y menos intrusivo. Además, su base de datos crece y permite enviar mensajes de voz.

- App Casa para controlar los elementos domóticos de casa aprovechando la función HomeKit de Apple.

- Actualización de Safari, que ahora es más rápido y mejores en materia de seguridad y privacidad con avisos de contraseñas frágiles o poco seguras e informes de privacidad de las webs que visitas.

- Mejoras para CarPlay, entre ellas la posibilidad de usar el iPhone como llaves del coche.

- Nuevas App Clips, versiones reducidas de aplicaciones para funciones concretas que mejoran el rendimiento.

- Más opciones de control de la privacidad y de los datos que compartimos y usamos. Consulta información previa a la descarga en la App Store, recibe notificaciones en pantalla cuando alguna app use la cámara o el micrófono, comparte solo tu ubicación aproximada, inicia sesión con tu cuenta de Apple en las apps compatibles o de forma más reciente, recibe mensajes cuando las apps quieran realizar un seguimiento de tu actividad.

iOS 14 se presentaba como de costumbre con la llegada de un nuevo iPhone 12, y diferentes cambios que, sin ser extremos, sí redundan en la idea de Apple de conseguir un sistema operativo móvil más simple, más inteligente y más funcional. Quizás la gran novedad, si se puede considerar así, es el haber llevado los widgets hasta la pantalla de inicio, un concepto en el que Apple ha ido trabajando en las últimas versiones y que en esta adquiere mucho mayor protagonismo. Con ellos, el usuario puede tener en un vistazo rápido la información más importante de sus apps relevantes y disfrutar de algunas opciones de configuración personal para optimizar el espacio y mejorar la productividad. En esa misma línea actúa la nueva Biblioteca de Apps, un sistema inteligente capaz de organizar nuestras apps en distintas categorías, dando una solución a los usuarios acostumbrados a instalar muchas en el dispositivo. Estas bibliotecas además pueden mostrar los iconos de su interior en diferentes tamaños, lo que facilita todavía más su localización.

A partir de este punto existe un largo listado de novedades de más o menos calado. Tres de ellas merecen una especial atención: la opción para cambiar las aplicaciones predeterminadas del sistema para el navegador o el cliente de correo, la inclusión de la función picture-in-picture, muy útil en distintas apps al permitirnos seguir la actividad en una ventana flotante mientras hacemos otras cosas o la nueva app Traducir, un sencillo sistema de traducción automática que puede funcionar sin conexión a Internet previa descarga de los idiomas implicados y que convierte la comunicación en lo más sencillo del mundo, al menos entre aquellos idiomas soportados, 11 en el momento de su lanzamiento.

También hay que destacar las nuevas funciones de seguridad y privacidad con las que Apple pretende mejorar todavía más la protección de nuestros datos. Por un lado, notificando a través de mensajes de texto al usuario la actividad de seguimiento que realizan las apps instaladas en el sistema. También dando visibilidad a un pequeño punto rojo en la parte superior de la pantalla cuando estas utilicen la cámara o el micrófono y pudieran estar capturando datos.

Junto con iOS 14 la empresa de Cupertino lanzaba al mercado el iPhone 12 en tres versiones diferentes. Pro, Pro Max y Mini, que aprovechan al máximo todas sus posibilidades. Consulta unas líneas más arriba el resto de dispositivos compatibles con esta versión del sistema operativo móvil de Apple.

iOS 14.1

Fecha de lanzamiento: 20 de octubre de 2020.

Dispositivos compatibles: iPhone SE (1ª generación), iPhone 6s, iPhone 6s Plus, iPhone 7, iPhone 7 Plus, iPhone 8, iPhone 8 Plus, iPhone X, iPhone XR, iPhone XS, iPhone 11, iPhone 11 Pro, iPhone 11 Pro Max, iPhone SE 2020, iPhone 12 mini, iPhone 12, iPhone 12 Pro, iPhone 12 Pro Max, iPod Touch (7ª generación), iPad Air 2, iPad Air (3ª generación), iPad Air (4ª generación), iPad Mini 4, iPad Mini (5ª generación), iPad (5ª generación), iPad (6ª generación), iPad (7ª generación), iPad (8ª generación), iPad Pro 9,7", iPad Pro 10,5", iPad Pro 11", iPad Pro 12,9", iPad Pro 12,9" 2G, iPad Pro 12,9" 3G, iPad Pro 12,9" 4 G.

Novedades: