WordPress es probablemente el CMS más importante de la historia de Internet. Nació en 2003 a partir de B2 Cafelog, un software de blogging. En estos 17 años, la plataforma ha pasado de ser un simple programa para blogs a un CMS de lo más completo, con una gran comunidad detrás y válido para muchos otros tipos de página web. Las míticas frases "WordPress es para blogs" o "todas las páginas de WordPress se parecen" se han quedado obsoletas tras el paso de los años y sus nuevas actualizaciones.

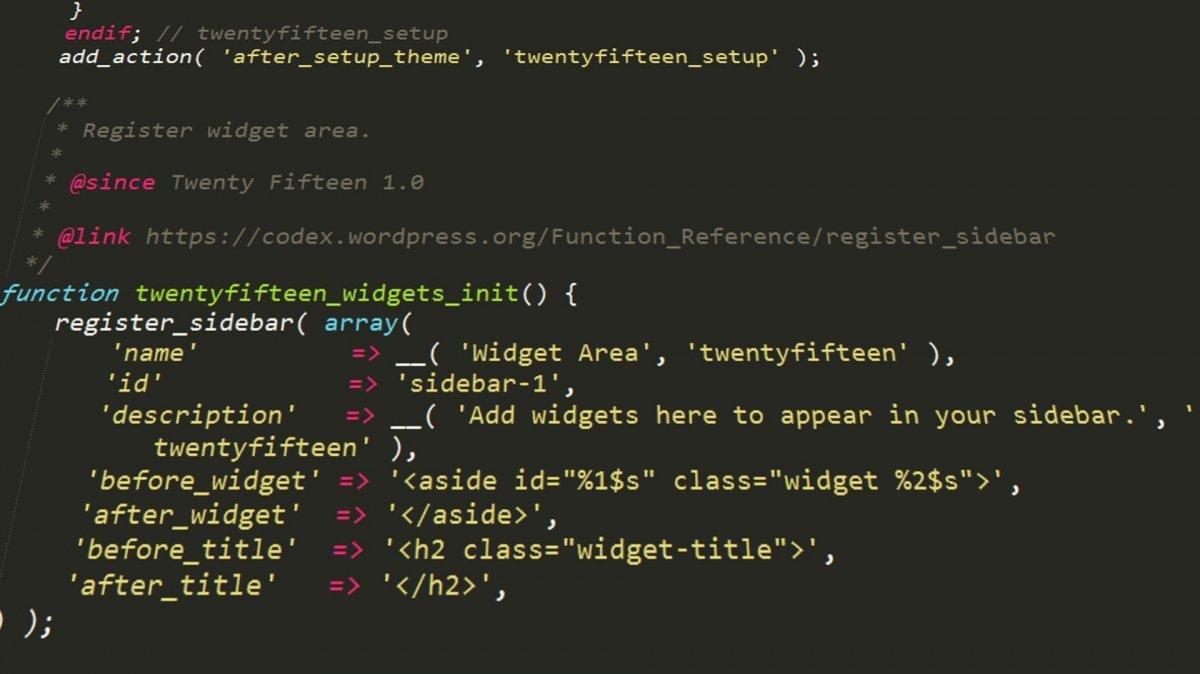

Pero, ¿qué es WordPress? Se trata de un gestor de contenidos de código abierto, por lo que puede ser copiado y distribuido con tus propias modificaciones, pero con la misma licencia. La gran ventaja es esa característica, ya que si fuese de código cerrado se limitaría la expansión y el crecimiento. Todo lo que se haga a raíz de WordPress (un plugin, extensiones…) debería seguir la licencia general, es decir, con código abierto.

La evolución de WordPress, a ritmo musical

Durante los años 90 comenzaron a hacerse populares los primeros servicios de blogs, como Open Diary, LiveJournal y el famoso Blogger. En 1998 las publicaciones se realizaban mayoritariamente editando código HTML y subiéndolo a Internet por medio de un programa de FTP. Estas herramientas permitieron que cualquier internauta pudiese publicar lo que quisiese y conectarse con otros bloggers o comunidades virtuales, sin tener conocimientos de programación. Además, desde los comienzos fue desarrollado en lenguaje de programación PHP y adaptado para funcionar en entornos que utilizasen los sistemas de gestión de bases de datos MySQL y Apache.

WordPress está en uno de cada cuatro sitios que podamos encontrar en Internet.

Para hablar del origen de WordPress debemos ir hasta el 2002. Durante ese año los desarrolladores Matt Mullenweg y Mike Little, dos programadores estadounidenses, comenzaron a modificar el código para tratar de mejorar las prestaciones de b2/Cafelog, que a su vez era un proyecto de Michel Valdrighi basado en Blogger. Un año más tarde, en 2003, salía a la luz la primera versión pública de WordPress, la 0.7, que sucedía de forma oficial al anterior.

Sin trucos, solo con un código abierto

Sin trucos, solo con un código abierto

Ahora mismo es el eje de millones de páginas web en todo el mundo. El software del CMS separa el contenido de una página de su diseño, lo que permite a los usuarios publicar contenido sin HTML o sin conocimientos de programación, algo básico para bloggers o pequeños empresarios. Sus usos van desde un blog personal a una empresa, sin tener que pagar una cuota mensual.

WordPress fue muy bien recibido por la comunidad de blogueros ya que ofrece infinitas posibilidades en su diseño, más variedades de plantillas y una interfaz muy simple. A esto hay que añadir que existen varios manuales de aprendizaje. La evolución fue tan grande que pasó de ser tan solo una plataforma de blogs a convertirse en un completo, avanzado y popular CMS con muchos usos. Realmente el empujón llegó cuando su principal competidor, Movable, subió sus precios, lo que produjo que muchos usuarios se marchasen a WordPress, que ofrecía una solución alternativa gratuita.

Ventajas de WordPress

- Su principal beneficio es que es gratis.

- Tiene código abierto, por lo que la propia comunidad puede ir corrigiendo los errores.

- Integra las redes sociales para poder compartir los posts y que otros usuarios frecuenten tu trabajo.

- Está disponible en todos los idiomas ya que es un software con una base internacional.

- Es responsive. Se adapta de forma automática a una tablet o un smartphone.

- Es muy versátil y fácil de utilizar.

- Tiene un optimizador de SEO.

- Puedes ganar dinero a través de tu contenido, tus productos o con publicidad, según el trabajo que realices.

Una historia de jazz

Año 2003

La primera versión fue la 0.7 y llegó en mayo de 2003 como hemos visto. Una versión que tenía muchas mejoras respecto a su predecesor B2/Cafelog. La implantación de sus nuevas características tuvo un buen recibimiento entre el público. La nueva interfaz del administrador y sus manuales eran mucho mejores. Sin embargo esta versión fue simplemente como un "borrador" publicado que abría el camino al resto de actualizaciones.

Año 2004

WordPress 1.X

El 3 de enero de 2004 llegó la primera versión oficial, que recibió el nombre de 'Miles' por el músico de jazz Miles Davis. Y es que durante toda la historia de WordPress las versiones aparecidas siempre han llevado el nombre de un músico de jazz, un poco al estilo de lo que hace Google con Android y los dulces. Se añadieron una gran cantidad de funcionalidades y mejoras. En el mismo mes aparecieron dos versiones distintas para solucionar problemas en el campo de seguridad, la 1.0.1 y la 1.0.2, llamada 'Blakey'. Algunos políticos empezaban a usar la plataforma como ventana al mundo.

La versión 1.2 'Mingus' fue lanzada también ese año, concretamente el 22 de mayo, y tuvo un papel muy importante en el desarrollo posterior de la plataforma. El CMS pasaba a contar con un panel de administrador mejorado que fue lo que más valoraron sus usuarios. Hubo una oleada de integración de plugins. Gracias a la evolución de las categorías, un usuario podía llegar a crear subcategorías para mejorar los relacionados de los artículos publicados.

Año 2005

En mitad del camino llegó la versión 1.5 Strayhorn, que integraba el programa en el escritorio. Se añadían los conceptos de karma, la administración de roles con diferentes perfiles de usuario y se crea el repositorio oficial de plugins, wp-plugins.org.

WordPress 2.X

Esta versión 2.0 fue llamada Duke por el músico Duke Ellington y fue lanzada el 31 de diciembre de 2005. Fue el desarrollo más innovador y con más cambios. En esta actualización se incluía el editor WYSIWIG (lo que ves es lo que obtienes), la subida de adjuntos de documentos e imágenes y la posibilidad de crear una copia de seguridad, entre otras características. En esa misma época se mejoró la apariencia de WordPress con un cambio de color para algunos de sus elementos. Ahora se podía ver el formato del texto mientras se escribía, ya no había que escribir en HTML.

Gestiona tu blog o sitio web desde tu casa

Gestiona tu blog o sitio web desde tu casa

Año 2007

El 16 de mayo de 2007, tras la revisión menor con nombre Ella, llegó la versión 2.2 Getz, en honor al saxofonista Stan Getz. Una versión que incluyó simplemente actualizaciones básicas para errores que los usuarios fueron encontrando. En septiembre de ese mismo año llegó 'Dexter', en honor al saxofonista Dexter Gordon, un update en la misma línea del anterior. Lo más relevante aquí fue la inclusión de los tags o etiquetas y la aparición del autoguardado. Como dato, un estudio reveló que el 98% de los blogs basados en WordPress eran vulnerables a ataques. Es una de las plataformas de blogs más utilizadas del mundo, lo que a diario la convierte en objetivo de múltiples ciberataques.

Año 2008

A finales de marzo de 2008 se lanzó la versión 2.5 Brecker, en honor al saxofonista Michael Brecker. Supuso un nuevo punto de inflexión, y posiblemente es la versión con más enemigos. Se cambió el aspecto visual y la usabilidad de la zona administrativa, lo que provocó muchas críticas. Otros cambios afectaron a la gestión de adjuntos y archivos multimedia, las etiquetas, categorías, sub-categorías y los enlaces, el guardado automático de borradores en un tiempo determinado, las plantillas y un sistema automático de actualización de plugins. Además, la interfaz cambió sus tonos de color, ya que en lugar del azul se pasó al celeste. Fue conocido como WordPress Do not Want, pues trastocó sensiblemente las rutinas de los usuarios.

En este año se publicó uno de los plugins que han marcado un antes y un después en la historia de este CMS: WordPress SEO by Yoast. Este complemento es mucho más que una simple optimización técnica y una ayuda para escribir mejor tu contenido. Yoast SEO te fuerza a elegir una palabra clave con el objetivo de que cuando escribes tus artículos, uses esa palabra clave. Este plugin ayuda a mejorar en los rankings y a incrementar tu presencia en los resultados de búsqueda orgánicos de Google. También comprueba si tus posts son lo suficientemente largos, si has escrito una buena description para Google y si tiene las keywords necesarias. En definitiva, es importantísimo para poder decidir qué título y descripción mostrar en los resultados del buscador para cada una de las publicaciones.

En julio de 2008 llegaba Tyner, en honor al pianista McCoy Tyner. La mejora fue sustancial gracias a nuevas revisiones y nuevos plugins. En esta etapa llegó TinyMCE Advanced, otro de los plugins más conocidos y con más instalaciones al dar mayor funcionalidad al editor. Es excelente para modificar los textos, vídeos o imágenes de las publicaciones. Además, te permite añadir y personalizar botones nuevos a tu área de administración.

Uno de los sistemas gestores de contenidos más utilizados

Uno de los sistemas gestores de contenidos más utilizados

A finales de aquel año, cuando parecía que no habrían nuevas actualizaciones, apareció la versión 2.7 Coltrane, en honor al saxofonista John Coltrane. Incorporaba una nueva y muy esperada interfaz gráfica, dónde el menú general superior pasa a la parte izquierda de la pantalla. El nuevo menú posibilita el acceso a cualquier sección gracias a una mejor implementación de AJAX. A nivel técnico se implementó el sistema de cookies sobre HTTP, el añadido de adjuntos sin la necesidad de guardarlos y se incluyeron funcionalidades para "arrastrar y soltar" elementos en el cuerpo del texto. En lo que a áreas de trabajo de refiere, esta versión ya permitía administrar los comentarios. Además, nacía el sistema de actualizaciones automáticas.

Año 2009

En 2009 apareció la versión 2.8 Baker, en honor al trompetista Chet Baker, con un nuevo editor de código llamado CodePres y más plantillas disponibles con un nuevo método de instalación vía web; al igual que la 2.9 Carmen, en honor a la cantante y pianista Carmen McRae. Ésta última permitió hacer ediciones de imágenes tan simples e importantes como son el recorte y la rotación e incorporó un sistema de papelera para almacenar entradas, comentarios u otros elementos.

WordPress 3.X

Año 2010

Se fusionó WordPress con ‘WordPress Mu’ para dar soporte multiblogging por defecto. Esta versión, llamada Theloniuos por el pianista Theloniuos Monk, permitía instalar diversos clientes de WordPress y administrarlos desde un único escritorio.

Año 2011

Después la actualización 3.1 pasó a llamarse como el músico Django Reinhardt. En ella la principial novedad estaba en la nueva función de formatos, que permitía elegir si se publicaba texto, un audio, una entrada de vídeo... Además se mejoró el trabajo con enlaces internos desde el editor, se actualizaron las barras de menús del panel de administración, se limpió la interfaz ocultando muchas opciones innecesarias a la hora de escribir o se mejoró la gestión del contenido personalizado.

En 2011 llegó la 3.2 Gershwin en honor al compositor y pianista George Gershwin. Ahora un usuario podía aplicar la función para trabajar en pantalla completa, a través de un pequeño icono que había en la tabla de la redacción. Las novedades fueron escasas pero no menos importantes, como fue la puesta en marcha de una nueva interfaz de administración, mejoras de velocidad, una actualización para el plugin TinyMCE y no hay que olvidar que esta versión no dio más soporte para Internet Explorer 6. Por otra parte, ese mismo año, pero en diciembre, llegó la versión 3.3 Sonny, que dio paso al nacimiento de los menús flotantes con una nueva barra lateral de escritorio, mayor rapidez y mejores widgets.

En el año 2012 llegó uno de los plugins más populares de WordPress: Wordfence Security. Una herramienta muy potente con el único objetivo de dar la máxima seguridad posible a WordPress. Permite el bloqueo en tiempo real de atacantes conocidos y desconocidos; además del bloqueo completo de redes maliciosas. Wordfence Security obliga a los administradores, editores y usuarios a cumplir con el uso de contraseñas seguras. Además, este plugin es capaz de analizar todos los comentarios de tu página web.

Escribe, edita y publica entradas en tu sitio web,

Escribe, edita y publica entradas en tu sitio web,

Año 2013

Un año después, en agosto de 2013, tras las versiones Green y Elvin, apareció la versión 3.6 de nombre Oscar que apenas tuvo novedades, simplemente se permitía el bloqueo de entradas, se mejoraba el guardado automático y se daba soporte a los vídeos HTML una vez aparecía HTML5. También el nuevo modelo de entradas del que hablábamos anteriormente mejoraba con soporte para Spotify o SoundCloud por ejemplo.

Para cuando apareció la versión 3.7 Basie unos 2 millones de sitios web ya usaban WordPress. Llegó ese mismo año 2013 y estuvo centrado en la seguridad. Por último, la versión 3.8 Parker introdujo el diseño actual des dashboard con ocho nuevos colores para la administración de WordPress que ahora se podía hacer en cualquier dispositivo.

Año 2014

La 3.9 Smith añadió las listas de reproducción de vídeos y audios. Entrabamos en 2014, un año nefasto también en materia de seguridad. El malware SoakSoak logró infectar en diciembre de aquel año más de 100000 páginas creadas con WordPress, y todas de clientes corporativos.

WordPress 4.X

El 4 de septiembre de 2014 llegó la última gran actualización y la que está en la actualidad, desde la versión 4.0 hasta la 4.7. La primera tenía el nombre clave Benny en homenaje al clarinetista de jazz Benny Goodman. Entre sus características más destacadas encontrábamos mejoras en la edición de imágenes y una nueva vista previa detallada, cambios a la hora de incrustar vídeos, un nuevo motor de búsqueda de plugins, soporte para idiomas...

Año 2015

En el año 2015 llegó la versión 4.1 de WordPress bajo el nombre Dinah en honor a la cantante de jazz Dinah Washington. Esta versión presentó novedades frente a la anterior: una nueva interfaz para la instalación de plantillas y plugins y mejoras en los menús desplegables. Otro gran avance fue la mejora en la gestión de los archivos multimedia desde una tablet o un dispositivo móvil.

La 4.2 Powell, en honor a Bud Powell, no tuvo muchas novedades. En esta versión cabía la posibilidad de añadir emoticonos y de incrustar enlaces de Tumblr, poco más. Pero llegó la 4.3 para dar un nuevo salto en la historia de WordPress. De nombre Billie en honor a la cantante de jazz Billie Holyday, esta versión introdujo un atajo en el teclado para el editor visual. Sí, en efecto, atajos como en los títulos (##); listas (-) y Citas (>). ¿Qué quiere decir esto? Exactamente que tendremos que escribir con formato markdown, pulsar enter y el texto tendrá formato, utilizando estos signos. Otras novedades fueron el remozado de la vista de menús, la posibilidad de personalizar el fav.ico del sitio web, un indicador de fortaleza para las contraseñas configuradas o la posibilidad de publicar post sin sección de comentarios.

Después llegaría la versión 4.4 Clifford, en honor a Clifford Brown, que incluyó mejoras en la inserción de enlaces e imágenes, además de un nuevo tema, Twenty Sixteen Theme. La actualización del tema por defecto fue siempre un elemento habitual dada su importancia de cara a los motores de búsqueda. También se estrenó un diseño mucho más simple para los dispositivos móviles, donde las imágenes se adaptan a toda la resolución en la pantalla. La gran novedad en esta versión es la posibilidad de incrustar una publicación distinta dentro de otra, en la misma entrada.

Año 2016

Al año siguiente, ya en 2016, llegó la 4.5 Coleman, en honor a Ornette Coleman. Supuso un gran paso hacia delante ya que a partir de ese instante se podía incluir un enlazado interno, atajos de formato y vistas previas responsive en ordenador, tablet y teléfono móvil. También se mejoró un 50% la carga de imágenes. Ese mismo año apareció la 4.6 denominada Pepper en honor al saxofonista barítono de jazz Park Frederick Pepper Adams III. Sin duda una actualización muy importante dentro de la historia, la penúltima hasta el momento, porque permite guardar copias de seguridad tanto en el servidor como en el dispositivo del redactor. Estemos donde estemos. Ahora el escritorio de WordPress aprovecha las fuentes que ya tengas, haciendo que cargue más rápido.

Por último en diciembre de 2016 se publicó la última versión 4.7 Vaughan, en honor a la legendaria vocalista de jazz Sarah “Sassy” Vaughan. Con esta versión vino Twenty Seventeen, que tiene un tema por defecto totalmente nuevo y que da vida a tu sitio mediante imágenes destacadas cautivadoras y cabeceras de vídeo. Es el mejor tema hasta el momento y el que más realismo da. Twenty Seventeen está orientado a sitios de negocio e incorpora una portada personalizable con varias secciones. WordPress 4.7 añade nuevas funcionalidades al personalizador y con vista previas no destructivas de todos tus cambios, es decir, podremos visualizar los cambios sin tener que guardar o actualizar la página.

WordPress es la herramienta perfecta para crecer en el mundo online de una forma muy sencilla. Solo necesitas un poco de ingenio, creatividad y una formación básica para poder llegar lejos, sin tener que invertir mucho dinero, pero sí tiempo.

Año 2017

A mitad de año 2017 llegaría a todos los usuarios la rama 4.8 de WordPress. Llamada Evans en honor al pianista Bill Evans, el objetivo era continuar mejorando en el uso intuitivo de herramienta por parte de los usuarios. Posiblemente el mayor protagonismo se lo llevó la inclusión de 3 importantes widgets para el trabajo multimedia con imágenes, audios y vídeos. Se conseguía así que añadir una fotografía fuera tan sencillo como insertarla en los ajustes del widget. Con los vídeos bastaría con añadirlos a la biblioteca de medio, ofreciendo la opción de que fueran visibles en una nueva barra lateral del site. Misma operación para añadir archivos de audio.

Módulo de contenido multimedia en WordPress

Módulo de contenido multimedia en WordPress

También el trabajo con enlaces se mejoraba. ¿No has perdido nunca los nervios a la hora de editar un enlace? Es fácil que al editar enlaces entre texto que no te interesa, o haya texto que se queda fuera de él... Las nuevas herramientas facilitaban mucho la edición de este tipo de texto en tus entradas.

A nivel técnico también se produjeron cambios importantes que hacían la vida de los desarrolladores mucho más fácil. Por otra parte se avanzaba en la eliminación de plugins que requerían de Silverlight, una tecnología que poco a poco desaparecía de los navegadores. Eso provocó que formatos multimedia como WMV o WMA dejarán de ser compatibles. Se podían seguir descargando los ficheros, para ya no eran incrustados automáticamente en el contenido. La rama 4.8 nacía con soporte para 34 idiomas diferentes. A ella le siguieron diversas revisiones que fundamentalmente fueron corrigiendo paulatinamente problemas de seguridad.

En noviembre de ese año aparecería la versión 4.9 Tipton por Billy Tipton, centrada en mejorar el personalizador y el trabajo de diseño de los sites. Las opciones de personalización de diseño recibían un importante empujón (por ejemplo era posible guardar nuevos diseños como borradores y programar su publicación y compartir enlaces de los mismos para obtener un importante feedback de tus colaboradores y amigos), y todo salvaguardando la aparición de posibles errores en el código. Además, se lanzaba un nuevo widget de galería para incrustar contenido en el mismo widget junto con tu texto de forma fácil, y se blindaba su ubicación al cambiar de tema. Como colofón se adelantaba parte del Proyecto Gutenberg que llegaría en versiones posteriores.

Año 2018

WordPress 5.X

Habría que esperar hasta diciembre de 2018 para ver por fin la rama 5X de WordPress ver la luz, y la que supone el mayor salto de la plataforma en los últimos años. Denominada Bebo en honor al músico cubano Bebo Valdés, su principal novedad fue el editor Gutenberg, un nuevo editor de texto totalmente renovado con una concepción de bloques inadvertida para los lectores, pero de gran ayuda para los responsables del contenido. Básicamente la idea es insertar cualquier tipo de contenido con facilidad y reorganizarlo de forma igualmente simple. Cada tipo de contenido pasa a contar con su propio bloque, y estos son fácilmente reutilizables en otros proyectos sin perder coherencia visual. Esta concepción modular facilita enormemente los cambios, aunque como es lógico tiene poca utilidad para aquellos acostumbrados a trabajar directamente en HTML y CSS.

Otra importante novedad está en el tema por defecto de WordPress Twenty Nineteen, que se adapta a esta nueva concepción de bloques. Desde este momento lo que es visible en el editor y online es lo mismo, por lo que se obtiene una imagen previa casi idéntica al resultado final. El tema utilizaba fuentes del propio sistema, lo que redunda en una mayor velocidad de carga (muy útil cuando se trabaja con redes y conexiones lentas). Su flexibilidad lo convertía en una opción idónea con independencia del tipo de blog sobre el que se trabaja.

Gutenberg proporcionaba a su vez otras ventajas: el sistema de módulos garantiza que las ediciones de código accidentales no alteren ni rompan el contenido. El trabajo de desarrollo se ve claramente acelerado. Y si nada de esto convencía al usuario siempre se podía recuperar el editor clásico con todas sus opciones intactas. Cuando se lanzó esta versión 5, WordPress contaba ya con soporte completo para 37 idiomas diferentes.

Año 2019

Como ha sido habitual las versiones posteriores pueden ser consideradas de ciclo corto, y se centraban fundamentalmente en la corrección de errores y fallos de seguridad reportados por la comunidad. Betty, la versión 5.1 (en honor a Betty Carter), llegaría en febrero con algunas mejoras y retoques para el sistema de bloques, además de un nuevo sistema de chequeo y notificación de versión de PHP usada. Desde ese momento al instalar cualquier plugin o tema el usuario recibiría un aviso en el dashboard con el chequeo de compatibilidad, con la correspondiente invitación para actualizar si fuera necesario, el denomidado Site Health check. De lo contrario el nuevo componente no funcionaba. Otra mejora digna de mención estaba en el rendimiento y la velocidad, que había caído de forma importante respecto a las versiones de la rama anterior. El trabajo del equipo de WordPress permitió recuperar gran parte de esa velocidad perdida.

La versión 5.2 apareció en mayo de 2019 con el nombre de Jaco por Jaco Pastorius, y se centraba básicamente en ponerlo muy fácil para el usuario si se producen fallos. Los errores y problemas de configuración fueron a partir de entonces mucho más fáciles de detectar y corregir gracias a las dos nuevas páginas disponibles en el dashboard. Se añadían nuevos iconos, se remozaban otros y la versión de PHP mínima compatible pasaba a ser la 5.6.20.

Noviembre sería la fecha elegida para el lanzamiento de WordPress 5.3, donde se continuaban con las mejoras relacionadas con el editor Gutenberg. Ahora hasta 13 versiones diferentes del plugin pasaban a estar fusionadas con el núcleo de la plataforma, lo que aumentaba considerablemente el rendimiento general del editor. Otra importante novedad es el lanzamiento de un nuevo tema llamado Twenty Twenty con el objetivo de mejorar la claridad y la legibilidad usando la tipografía Inter.