Cuando hablamos de que alguien nos está robando el Wifi, nos referimos a que una persona sin autorización se ha conectado a nuestra red y la está utilizando para realizar sus propias tareas, como descargar archivos, visualizar vídeos por Internet o navegar. Hay diversas maneras de descubrir a un intruso en nuestra red desde Android. Te las contamos para que puedas salir de dudas cuanto antes y puedas echarlo definitivamente de tu red.

Qué pasa cuando alguien te roba el Wifi

Antes de entrar en materia, es necesario que hablemos de qué indicios te confirmarán que alguien está utilizando tu red sin permiso. El primero, y el más obvio, es que la velocidad de conexión baje. Si el usuario que ha logrado acceder a tu red está haciendo un uso intensivo de ella, es muy normal que notes una bajada importante en la tasa de transferencia de datos. Sin embargo, para no hacer saltar las alarmas innecesariamente, comprueba que tienes una buena cobertura en tu dispositivo y reinicia el rúter, para descartar otros posibles errores.

Por otro lado, si después de desactivar el Wifi de todos tus dispositivos, la luz de actividad de la conexión inalámbrica del rúter sigue parpadeando, es muy probable que alguien esté utilizando tu red sin permiso. Este suele ser un indicio inconfundible de que un usuario no autorizado está dentro de tu Wifi.

Cómo saber si hay un intruso en mi Wifi desde Android sin apps

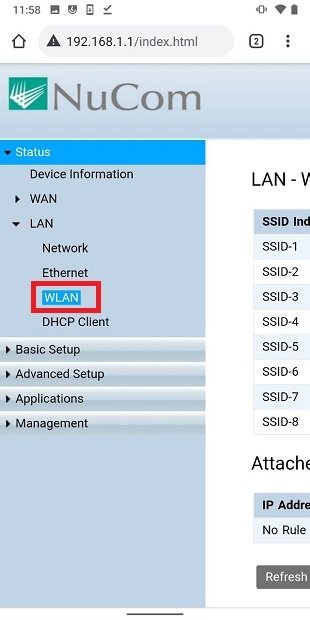

La manera ideal de comprobar si dentro de tu red hay un intruso es utilizando el panel de configuración del propio rúter. Para entrar a él, debes acceder a la IP 192.168.1.1 (en algunos dispositivos puede ser 192.168.0.1) y, seguidamente, introducir el usuario y la contraseña.

Entrar en el panel de administración del rúter

Entrar en el panel de administración del rúter

Localiza la sección donde se muestran todos los dispositivos conectados a la red. En nuestro caso, fue necesario seguir la ruta Status / LAN / WLAN.

Listado de dispositivos conectados

Listado de dispositivos conectados

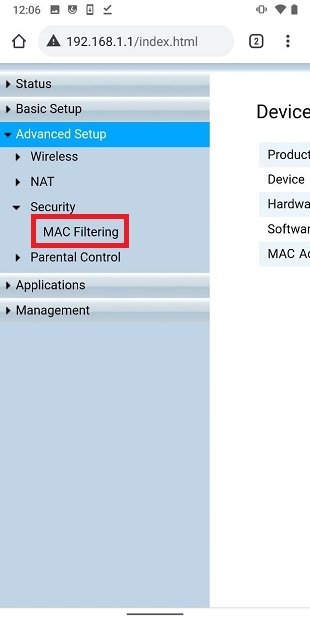

En esa página, podrás comprobar si hay algún intruso conectado a tu red. Si descubres un dispositivo ajeno a tu círculo de confianza conectado a tu Wifi, copia su dirección MAC y dirígete a la sección de filtrado de dispositivos por dirección MAC. En nuestro caso, la sección se denomina MAC Filtering.

Lista negra de dispositivos en el rúter

Lista negra de dispositivos en el rúter

Pega la dirección MAC del dispositivo que deseas expulsar de tu red y guarda los cambios. En ese momento, ya no le será posible acceder a tu red. Esta es la manera más efectiva de echar a alguien de tu Wifi, pues la dirección MAC es única para cada dispositivo y no se puede modificar con facilidad.

Cómo saber si hay un intruso en mi Wifi desde Android con apps

Hay algunas aplicaciones útiles en estos casos que te ayudan a detectar intrusos en tu red. A continuación, te mostramos dos que de seguro van a resultarte muy útiles.

Fing

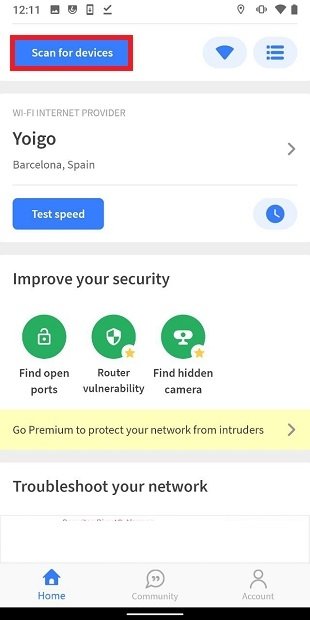

Fing es una aplicación que analiza la red Wifi y muestra algunos datos interesantes sobre ella, como el número de dispositivos conectados. Una vez descargada e instalada, ábrela y toca en Scan for devices.

Escanear dispositivos con Fing

Escanear dispositivos con Fing

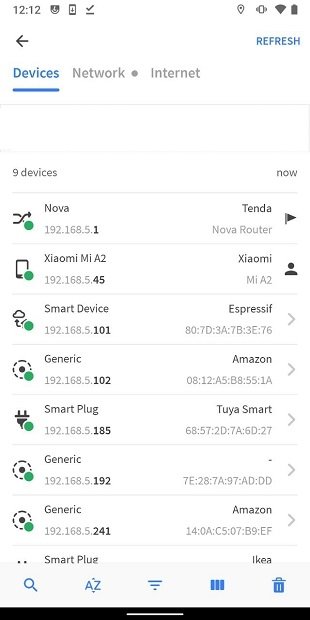

En la lista, busca aquellos dispositivos que no sean de tu propiedad.

Lista de dispositivos en FING

Lista de dispositivos en FING

Cuando tengas su dirección MAC, agrégala a la lista negra de tu rúter para impedir que se conecte de nuevo.

WiFiman

Este conjunto de herramientas hace muy sencillo detectar personas no autorizadas en la red. Esta aplicación es completamente gratuita y no tiene anuncios integrados. Una vez instalada, al abrirla solo hay que dirigirse a la sección Discovery para ver un listado completo de los dispositivos conectados a la red.

Detalles de los dipositivos conectados en Wifiman

Detalles de los dipositivos conectados en Wifiman

Este software es especialmente útil porque, de una manera muy visual, muestra todos los equipos conectados y te facilita sobre ellos mucha información. Por supuesto, podrás conocer la dirección MAC de cada uno y proceder al bloqueo pertinente en el panel de administración de tu rúter.

Para evitar futuros ataques, cambia la contraseña

Aunque pueda parecer que la contraseña que viene por defecto es difícil de descubrir para un atacante, lo cierto es que es una tarea relativamente sencilla. Por eso, lo ideal es que modifiques tanto el nombre de la red como la contraseña. Puedes hacerlo acudiendo a la zona de configuración del rúter, de la misma manera que hiciste para visualizar la lista de dispositivos conectados. Solo así impedirás que un usuario ajeno a tu hogar acceda a tu red doméstica.